我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

通过为新建部署插入 Amazon Cloud WAN 服务来简化出口检查

Amazon Cloud WAN 是一项托管广域网 (WAN) 服务,可帮助您构建、管理和监控连接云和本地资源的统一全球网络。2024 年,我们推出了服务插入,这是一项 Amazon Cloud WAN 功能,可简化将安全和检查服务集成到全球网络的过程。使用亚马逊云科技 Network Manager 控制台或 JSON 策略,您可以定义网络功能组 (NFG) 和流量重定向规则,通过安全设备或检查服务引导 Amazon 虚拟私有云 (Amazon VPC)、亚马逊云科技区域、本地位置和互联网之间的全球网络流量。配置完成后,它会自动通过安全服务路由流量,以实现东西向和南北通信模式。

这篇文章重点介绍如何使用服务插入服务来实现 Amazon Cloud WAN,特别是用于筛选和检查互联网流量(南北)流量(出口流量)。为了保持低延迟并优化成本,我们建议将出口流量保持在部署资源的区域内。Amazon Cloud WAN 在全球范围内运营,但使用集中式 Amazon Network Firewall 或网关负载均衡器 (GWLB) 背后的第三方设备进行安全检查是在一个区域内部署的。筛选和检查 Amazon VPC 内或亚马逊 VPC 之间传输的流量(也称为东西向流量)是一个有效的用例,但此处不予讨论。

在这篇文章中,我们研究了三种情景:

- 单区域出口(北/南)检查

- 在所有区域使用出口堆栈进行多区域出口(北/南)检查

- 使用地理聚类和边缘覆盖进行多区域出口(北/南)检测

先决条件

本文扩展了我们之前的文章《通过插入 Amazon Cloud WAN 服务简化全球安全检查》中介绍的概念。该帖子涵盖了区域间、区域内和分段间情景的主要优势和架构模式。在继续撰写这篇文章之前,你必须对前面讨论的全球和核心网络的关键概念有扎实的了解。

在所有场景中,虽然我们展示了 IPv4 寻址,但 Amazon Cloud WAN 支持 IPv4 和 IPv6 寻址。

场景 1:单区域出口(南北)检查

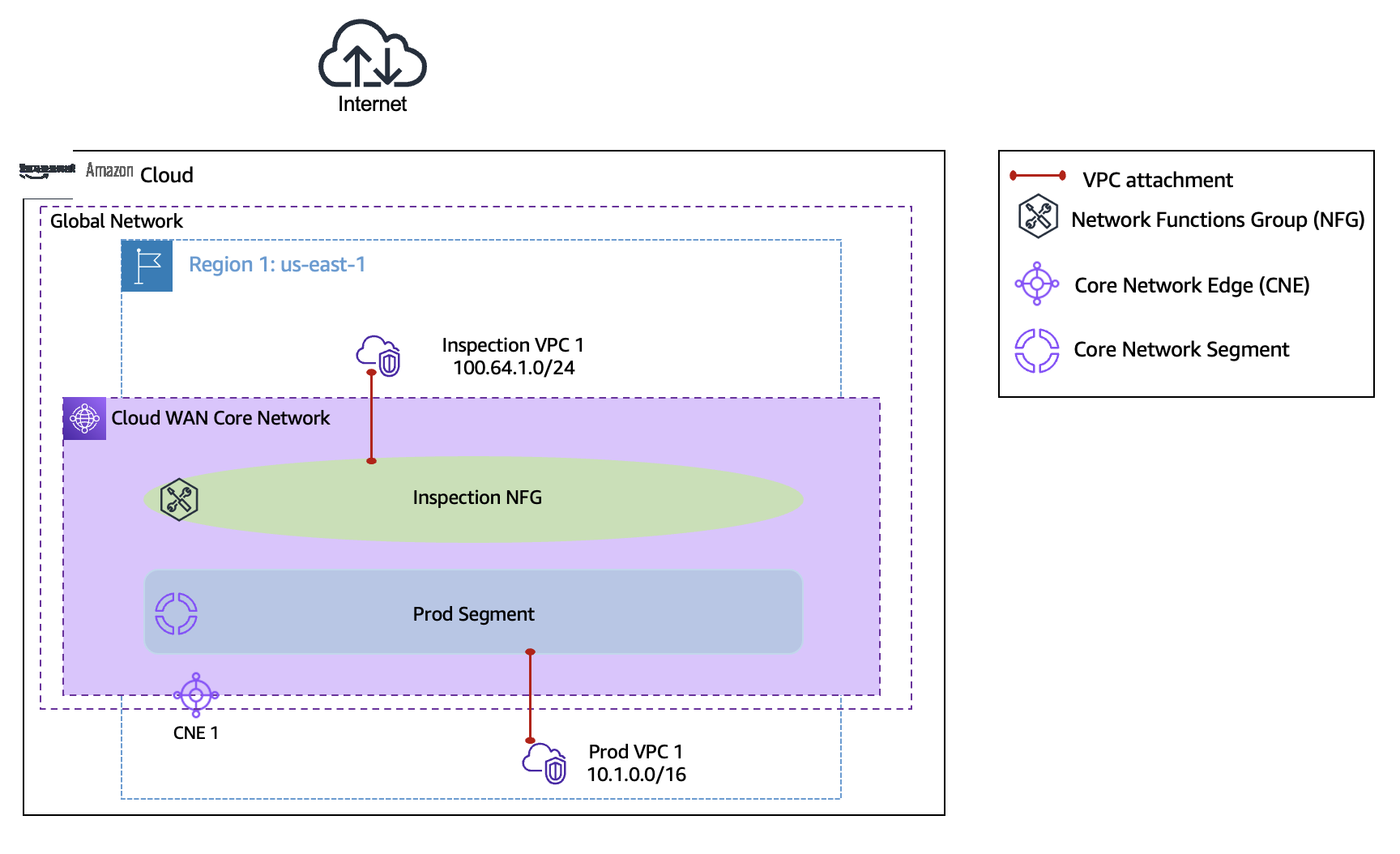

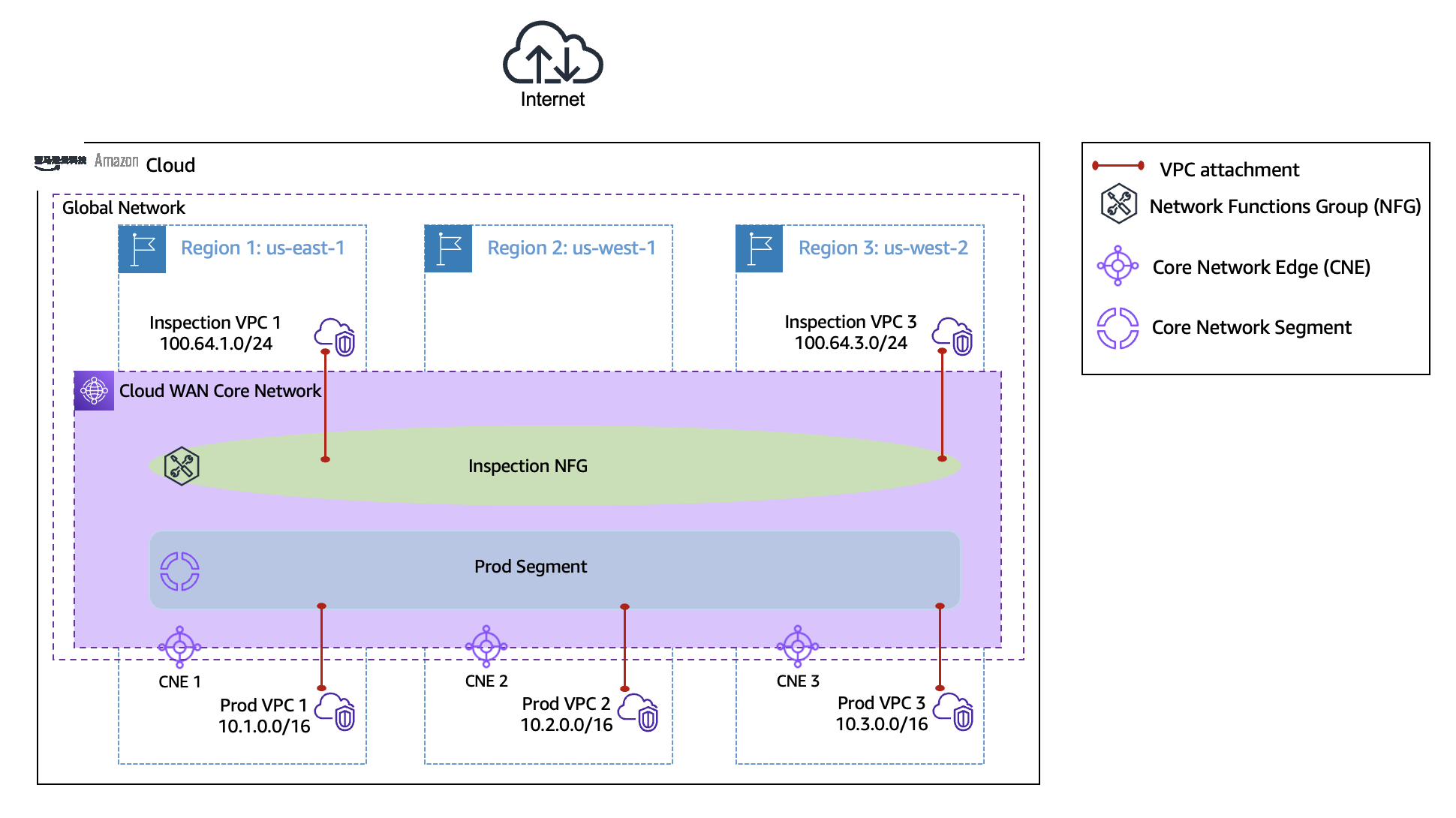

图 1 显示了场景 1,它描绘了一个包含两个 VPC 的单一区域(区域 1):

- 产品 VPC 1 (10.1.0.0/16):已连接到 Prod 分段。

- 检查 VPC 1 (100.64.1.0/24):连接到检查 NFG 和住房安全设备。

在这种情况下,所有从 Prod VPC 1 流出到互联网的流量都将首先通过检查 VPC 1 路由。回程交通遵循相同的路径。通过 Inspection NFG 插入服务可以促进该检查过程,该检查通过筛选所有互联网流量来增强安全性。

图 1:单个区域的互联网出口检查

我们可以研究一个演练,该演练概述了使用 Amazon Cloud WAN 服务插入的网络功能组 (NFG) 在 Prod VPC 1 和美国东部 1 区域内的互联网之间的出口流量路径中插入安全结构的过程。

步骤 1:使用以下示例创建 InspectionNfg NFG NFG:

"network-function-groups": [

{

"name": "InspectionNFG",

"description": "Route segment traffic to the inspection VPC",

"require-attachment-acceptance": false

}

],

第 2 步:创建带有键值标签的 Inspection VPC 1 附件。您可以按照以下示例使用亚马逊云科技命令行接口 (亚马逊云科技 CLI) 创建附件:

aws networkmanager create-vpc-attachment \

--core-network-id "" \

--vpc-arn "" \

--subnet-arns "" \

--tags Key=environment,Value=InspectionNFG

第 3 步:附件策略分析我们在步骤 2 中指定的云广域网附件键值标签,而不是与 VPC 资源关联的标签。以下示例附件策略分析附件,并将带有 environment:InspectionNFG 标签的附件映射到 InspectionNFG NFG。在使用分段操作将检查 VPC 1 附件插入流量路径之前,必须将其映射到 InspectionNFG NFG:

"attachment-policies": [

{

"rule-number": 100,

"condition-logic": "or",

"action": {

"add-to-network-function-group": "InspectionNFG"

},

"conditions": [

{

"type": "tag-value",

"value": "InspectionNFG",

"operator": "equals",

"key": "environment"

}

]

},

],

第 4 步:使用以下分段操作发送到参数示例,将 InspectionNFG NFG 插入互联网出口流量路径。应在创建检查 VPC 1 附件并将其与 InspectionNFG NFG 关联后执行此步骤:

"segment-actions": [

{

"segment": "Prod",

"action": "send-to",

"via": {

"network-function-groups": [

"InspectionNFG"

]

},

"when-sent-to": {

"segments": "Prod"

}

}

]

当您使用 send-to 参数将 InspectionNFG NFG 插入交通路径时,会将默认路径添加到应用操作的路段中。因此,来自 Prod 分段的所有互联网出口流量都将通过检查 VPC 1 中的防火墙。Amazon Cloud WAN 执行以下操作:

- 将 Prod VPC 1 CIDR (10.1.0.0/16) 传播到

InspectionNFG路由表中,将 Prod VPC 1 连接作为下一跳。在同一区域内传播的路由的下一跳被重定向到本地 NFG 附件。 - 在 Prod Segment 路由表中添加 0.0.0.0/0 和:: /0 路由,并将下一跳设置为本地 NFG 附件。

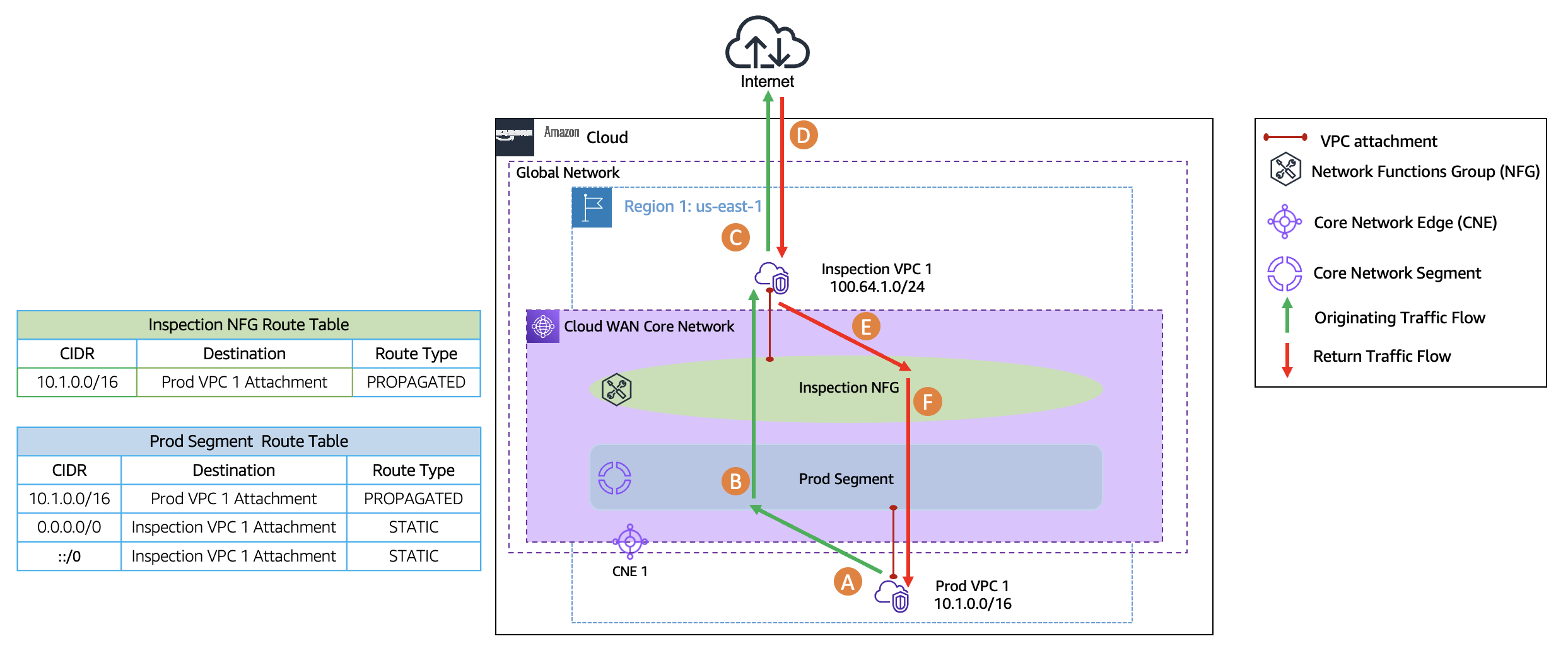

图 2:互联网出口检查流量

Packet 攻略

本演练(图 2)显示了 Prod VPC 1 中的资源向同一区域内的互联网发送流量时数据包的流动情况:

- (A) 当 Prod VPC 1 中的资源启动与互联网目的地的连接时,它会在 Prod VPC 1 路由表中进行查询。该数据包与以核心网络亚马逊资源名称 (ARN) 为目标的默认路由条目相匹配,随后被路由到核心网络。

- (B) 到达核心网络后,将在 Prod 分段路由表中进行查询,将美国 East-1 作为边缘位置(因为 Prod VPC 1 与 Prod 分段相关联)。该数据包与默认 0.0.0.0/0 CIDR 条目相匹配,该条目以检查 VPC 附件为目标。因此,数据包被路由到检查 VPC。

- (C) Inspection VPC 中的核心网络 ENI 通过防火墙端点(此处未显示)将数据包转发到防火墙/安全设备(网络防火墙或 GWLB)进行检查。如果允许该数据包,则终端会将其转发到网络地址转换 (NAT) 网关(未显示)。然后,NAT 网关将数据包转发到互联网网关 (IGW),由互联网网关 (IGW) 将其发送到互联网。

- (D) 为了返回流量,IGW 将数据包发送回位于流量来源的同一可用区 (AZ) 的 NAT 网关。

- (E)、(F) 返程交通沿着相反方向的相同路径行驶。

场景 2:在所有区域使用出口堆栈进行多区域出口(南北)检查

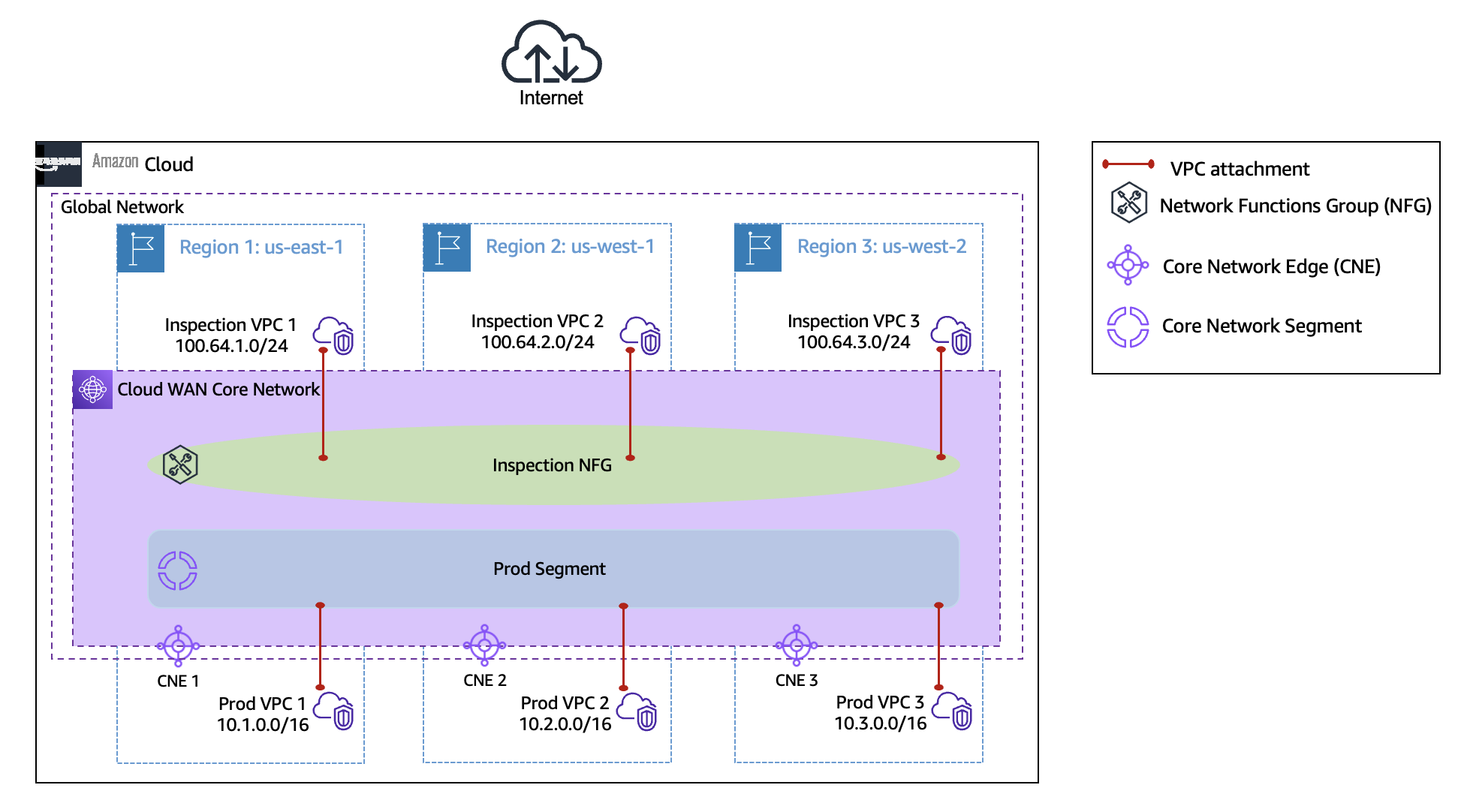

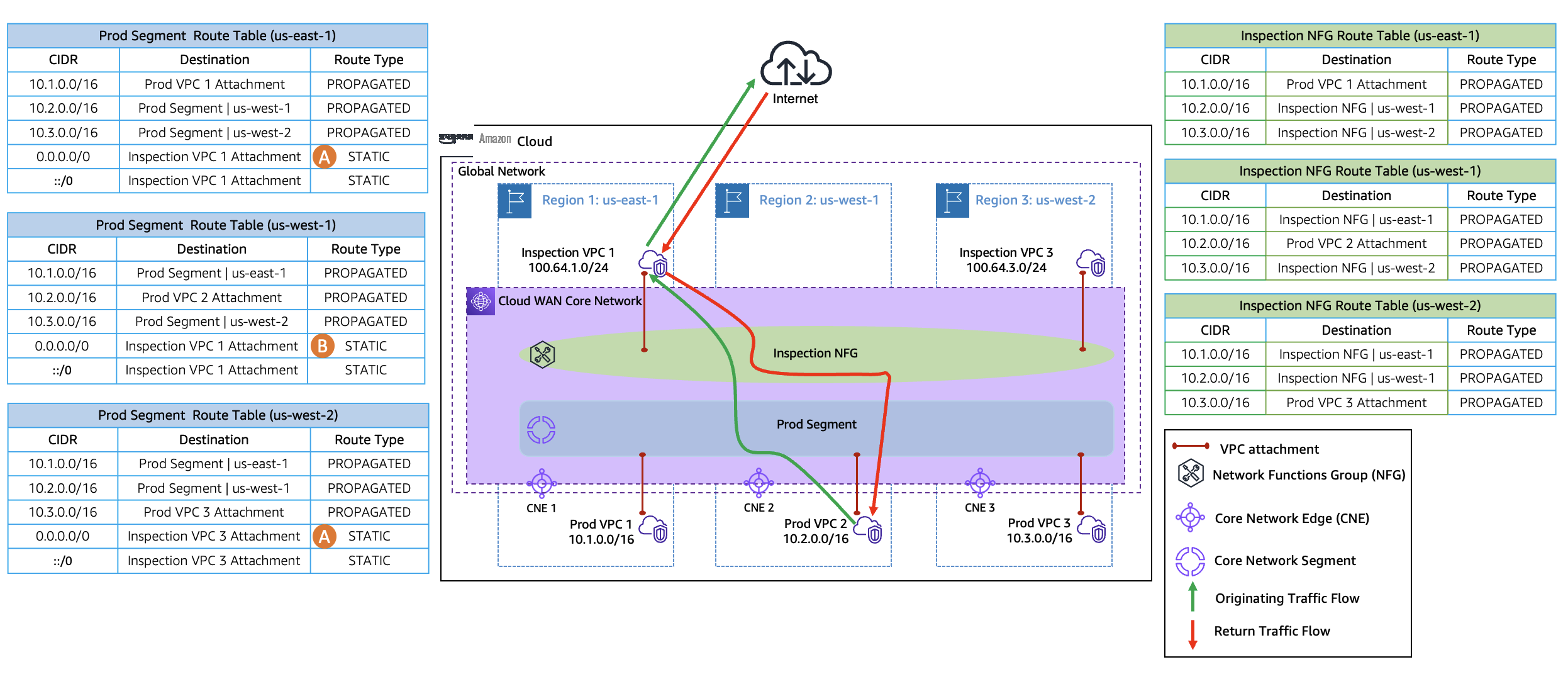

图 3 显示了三个亚马逊云科技区域的资源分布:美国东部-1、美国-西部 1 和 us-west-2。每个亚马逊云科技区域由两个 VPC 组成:一个产品 VPC 和一个检查 VPC。产品 VPC 映射到 Prod 分段,而检测 VPC 映射到 NFG。InspectionNFG 这种多区域部署扩展了前面描述的单区域架构。

图 3:所有亚马逊云科技区域都有出口堆栈的多区域架构

Amazon Cloud WAN 分段可以配置为全球或区域对象。此配置允许您设计路由,使每个亚马逊云科技区域都有针对特定目标 CIDR 的区域附件。因此,您可以保持对出口流量的出口点的控制。当我们使用 send-to 参数将 InspectionNFG NFG 插入流量路径时,Amazon Cloud WAN 会向应用操作的分段添加默认路由。此默认路由使用相应的区域检查 VPC 附件作为下一跳。

之所以出现这种路由行为,是因为,对于目标 IP 地址相同但目标不同的路由,Amazon Cloud WAN 更喜欢相同/本地区域的路由,而不是远程区域路由。有关此行为的更多详细信息,请参阅 Amazon Cloud WAN 文档中的路由评估部分。

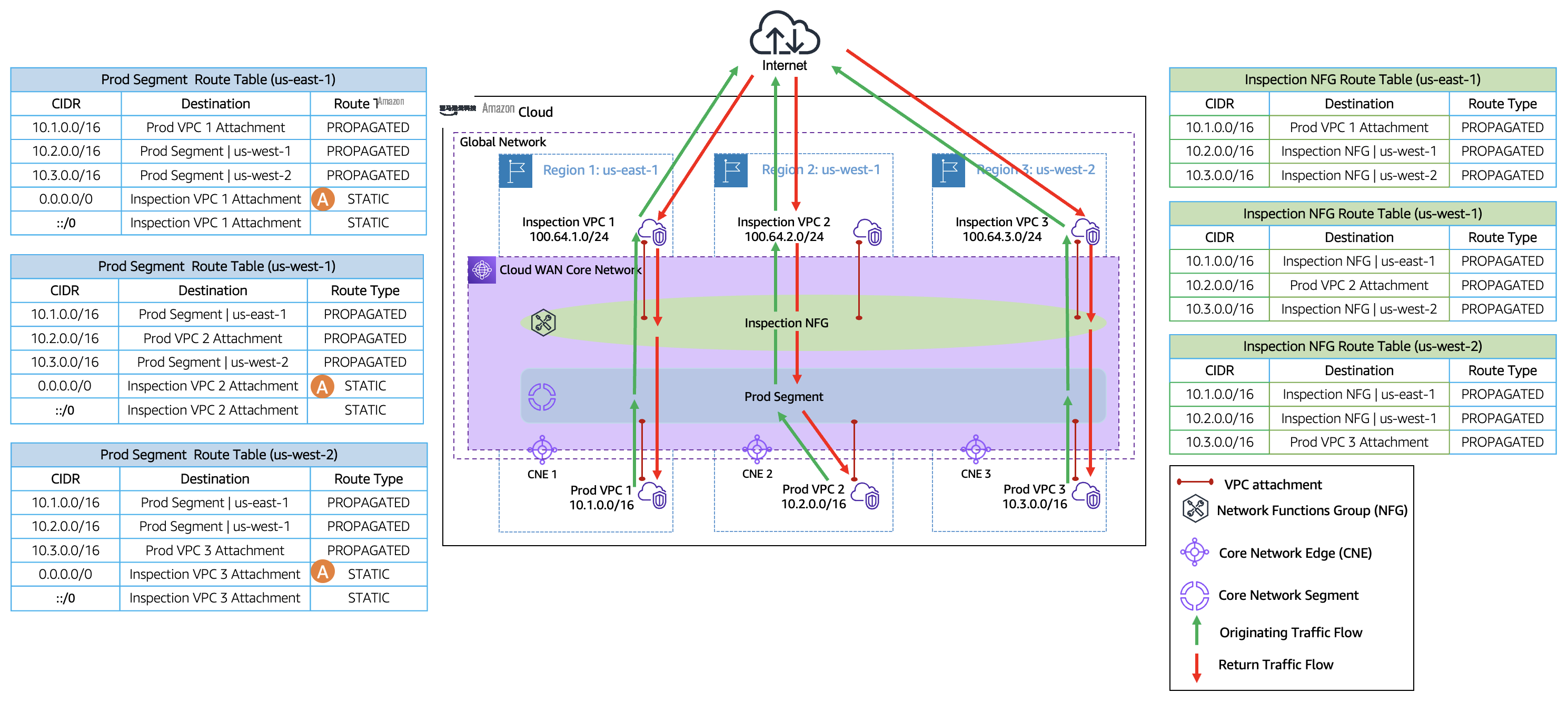

图 4:场景 2 的交通流量

Packet 攻略

数据包流(图 4)遵循场景 1 中概述的过程。在每个亚马逊云科技区域中,资源通过其指定的区域防火墙(标签 (A))连接到互联网。

场景 3:使用地理聚类和边缘覆盖进行多区域出口(南北)检查

对于互联网出口,您可以选择两种方法:在每个亚马逊云科技区域部署出口 VPC(安全堆栈)(如场景 2 中所述),或者在单个区域实施出口 VPC 以检查和处理来自多个亚马逊云科技区域的流量。例如,您可以根据美洲 (AMER) 或欧洲 (EMEA) 等地理区域部署防火墙和 NAT 网关,以管理每个相应亚马逊云科技区域的出口流量。

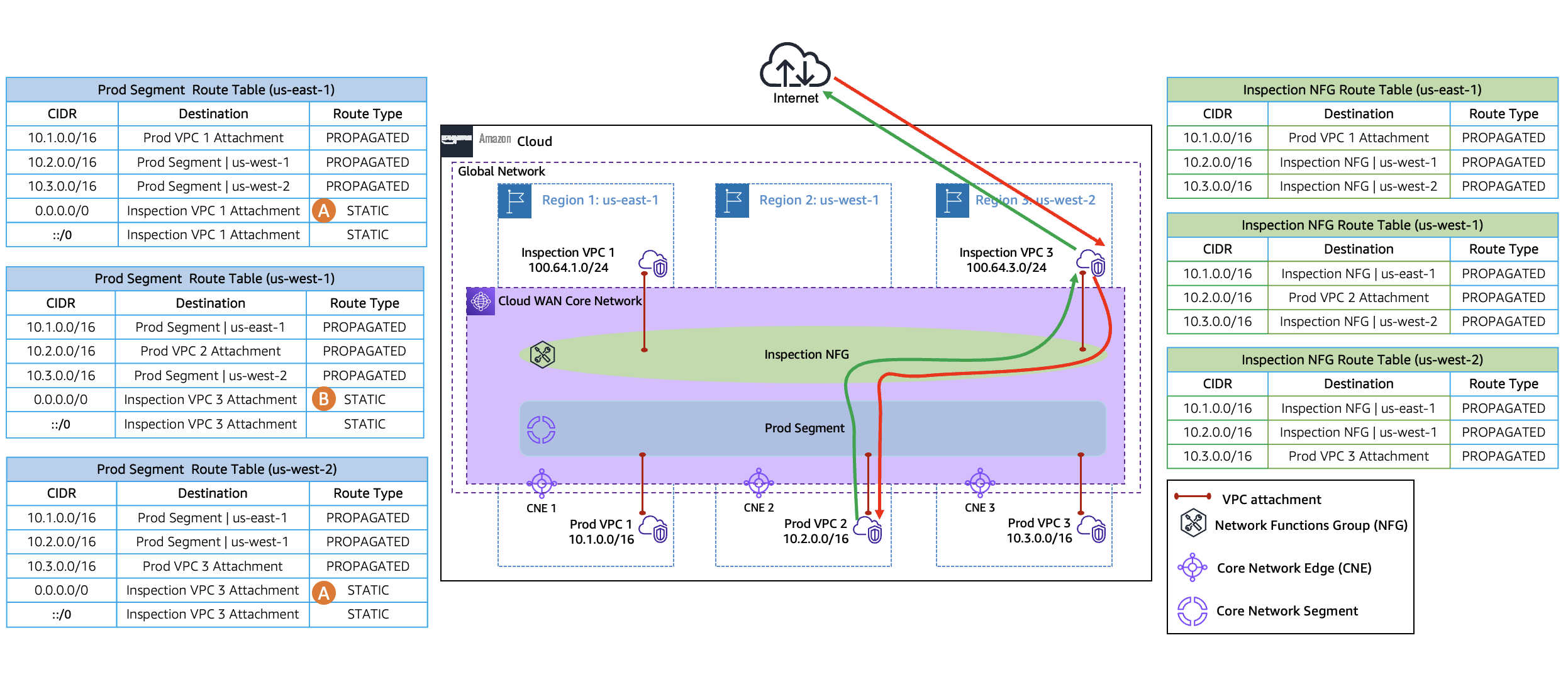

没有边缘覆盖

图 5 演示了场景 3,其中区域 1 (us-east-1) 和区域 2 (us-west-2) 各自使用防火墙维护自己的检查 VPC,而区域 3 (us-west-1) 在没有防火墙的情况下运行。

图 5:所有亚马逊云科技区域中没有出口堆栈的多区域架构

在一个亚马逊云科技区域部署出口 VPC 以检查和处理来自多个亚马逊云科技区域的流量时,仔细考虑下一跳的选择至关重要。默认情况下,当从多个核心网络边缘 (CNE) 接收到多个具有相似属性的附件时,系统使用有序列表来选择哪个区域(以及哪个附件)转发流量。这可能会导致路由行为不理想。

例如,尽管 us-west-1(加利福尼亚北部)在地理位置上更接近 us-west-2(俄勒冈州),但默认情况下,来自 us-west-1(加利福尼亚北部)的出口流量将通过 us-east-1(弗吉尼亚北部)防火墙,而不是更近的 us-west-2(俄勒冈)防火墙。之所以发生这种情况,是因为根据有序列表,us-east-1 的优先级高于 us-west-2 的优先级。此行为如图 6 所示。

图 6:没有边缘覆盖的交通流量

Packet 攻略

数据包流(图 6)与场景 2 类似。在 us-east-1 和 us-west-2 区域,资源通过其指定的区域防火墙(标签 (A))连接到互联网。但是,对于没有自己的区域出口 VPC 的 us-west-1,资源通过 us-east-1(标签 (B))中的防火墙连接到互联网。

带边缘覆盖功能

Amazon Cloud WAN 服务插入的边缘覆盖属性允许您修改默认的下一跳选择流程。配置 Amazon Cloud WAN 策略时,您可以使用边缘覆盖通过首选亚马逊云科技区域中的防火墙(检查 VPC)重定向来自特定来源区域的流量。以下是边缘覆盖策略配置的示例:

"segment-actions": [

{

"action": "send-to",

"segment": "Prod",

"via": {

"network-function-groups": [

"InspectionNFG"

],

"with-edge-overrides": [

{

"edge-sets": [

[

"us-west-1"

]

],

"use-edge-location": "us-west-2"

}

]

},

"when-sent-to": {

"segments": "Prod"

}

}

],

使用边缘覆盖允许您通过 us-west-2 区域中的防火墙路由来自 us-west-1 区域的流量,而不是通过 us-east-1 区域的防火墙。图 7 显示了此配置。

图 7:使用边缘覆盖的交通流量

Packet 攻略

数据包流(图 7)与场景 2 类似。在 us-east-1 和 us-west-2 区域,资源通过其指定的区域防火墙(标签 (A))连接到互联网。但是,对于没有自己的区域出口 VPC 的 us-west-1,由于边缘覆盖配置(标签 (B)),资源通过 us-west-2 中的防火墙连接互联网,而不是 us-east-1。

注意事项

有关详细信息,请参阅以下内容:

- Amazon Cloud WAN 文档

- 文章中的注意事项部分,"使用 Amazon Cloud WAN 服务插入简化全球安全检查"

结论

这篇文章探讨了使用 Amazon Cloud WAN 服务插入的互联网出口(南北)检查架构模式。此功能通过部署在 VPC 或本地网络中的网络功能(例如防火墙和安全设备)简化了流量引导。使用亚马逊云科技网络管理器或 JSON,您可以定义策略和 NFG,通过指定的附件在分段之间重定向流量。这支持互联网出口,以及区域和跨区域的流量。有关更多信息,请参阅 Amazon Cloud WAN 文档。

作者简介

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。