我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

使用 亚马逊云科技 Transit Gateway 连接对混合网络进行分段

虚拟路由和转发 (VRF) 是一项传统网络功能,它使用隔离的逻辑路由域(路由表/VRF)将网络流量隔离在同一个物理基础架构内。客户询问我们在将其本地网络连接到 亚马逊云科技 时,如何将

使用 Transit Gateway Connect,您可以在传输网关和网络设备或路由器之间建立通用路由封装 (GRE) 隧道。Transit Gateway 连接附件可以使用公交网关直接连接附件作为基础传输。您可以为一个传输网关创建多个 Transit Gateway 连接附件,从而终止本地网络中不同的 VRF 中每个连接的 GRE 隧道。

架构

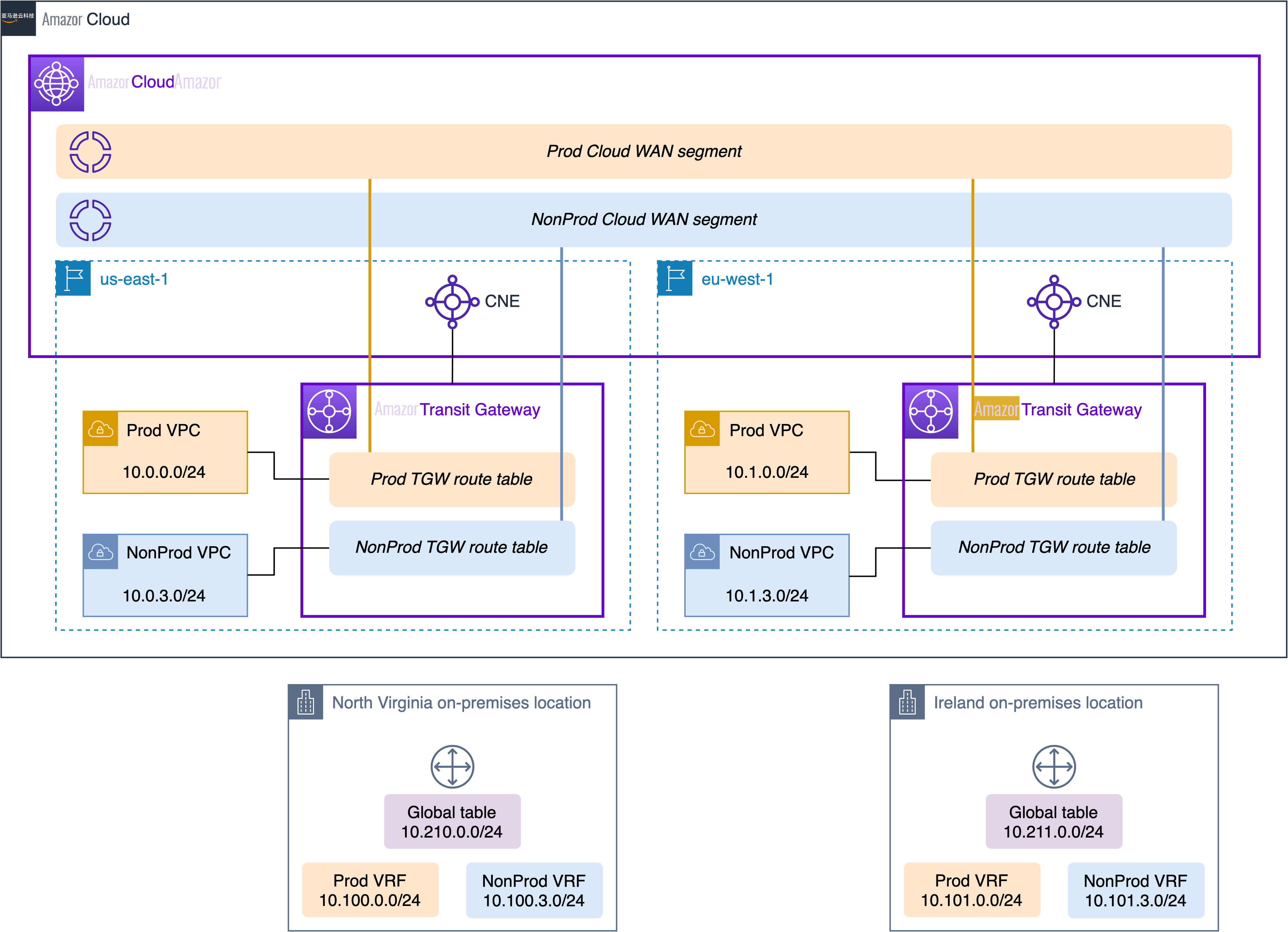

在之前的一篇文章《

上一篇文章描述了北弗吉尼亚州(美国东部-1)和爱尔兰(欧盟-西部-1)地区的建筑交通分段。该架构有两个不同的路由域(Prod 和 NonProd),在每个 亚马逊云科技 区域中以传输网关路由表的形式实现,这些路由表连接到云广域网核心网络中的不同分段。这实现了两个路由域之间的跨区域流量分段。

在现有架构的基础上,我们在每个 亚马逊云科技 区域附近添加一个本地位置,并将 亚马逊云科技 路由域扩展到本地网络。我们已将前一篇文章中的拓扑简化为每个 亚马逊云科技 区域中的单个 Prod 和 NonProd VPC,如图 1 所示。

图 1:初始状态网络拓扑

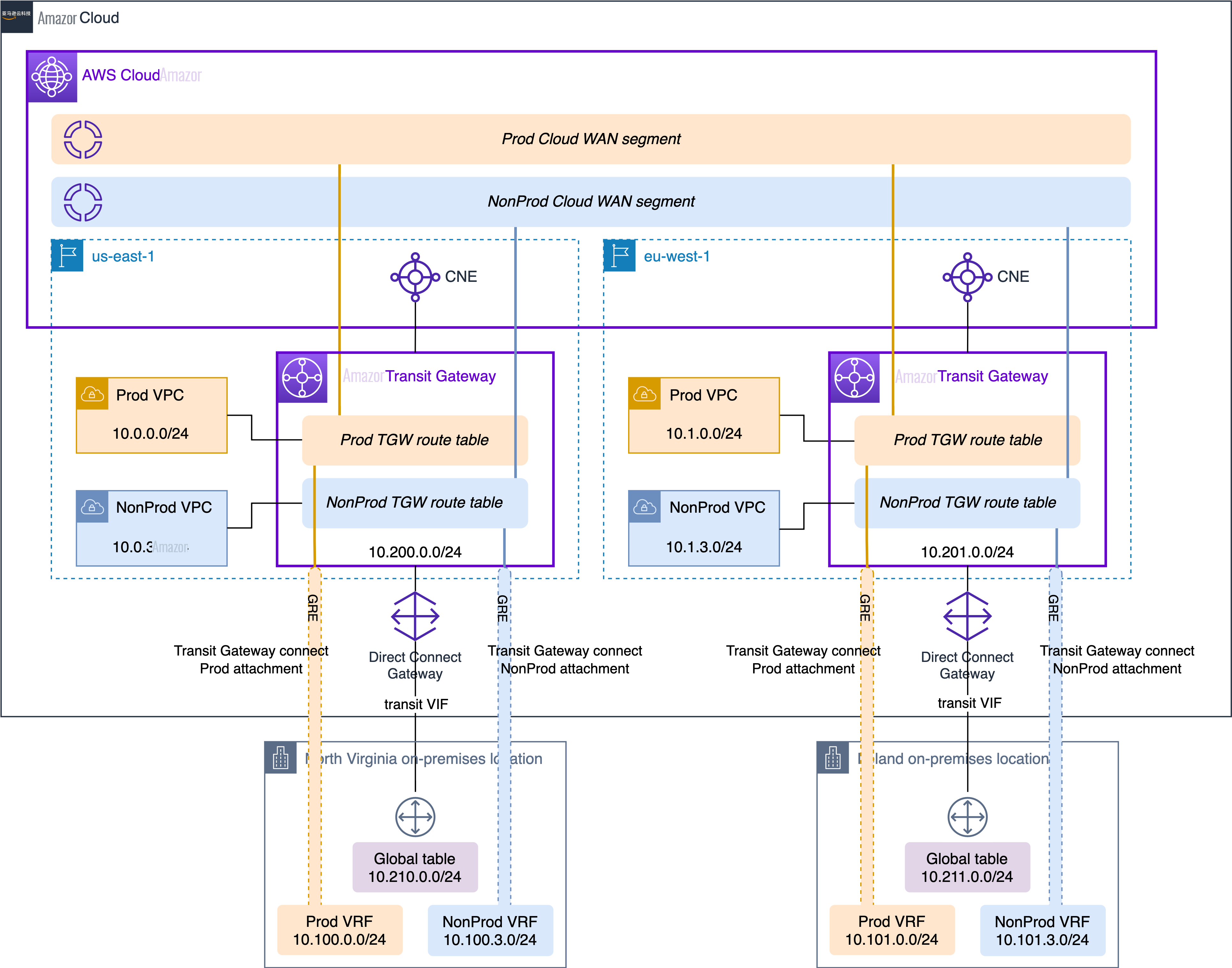

在这篇文章的结尾处,带有直接连接和公交网关连接附件的完整网络如图 2 所示。

图 2:最终状态网络拓扑

先决条件

要了解本文中的演练,必须具备以下内容:

-

按照上一篇文章《使用 亚马逊云科技 Transit Gateway 和 亚马逊云科技 Cloud WAN 在多

亚马逊云科技 区域环境中 实现流量分段》中的步骤,已经完成了使用云广域网和传输网关在 亚马逊云科技 内部的流量分段 - 您的本地网络设备支持 BGP、GRE 和 VRF

草率排练

我们将介绍如何将 亚马逊云科技 路由域扩展到北弗吉尼亚州靠近美国东部 1 地区的单个本地位置。您必须对位于欧盟西部一区附近的爱尔兰本地位置重复演练。

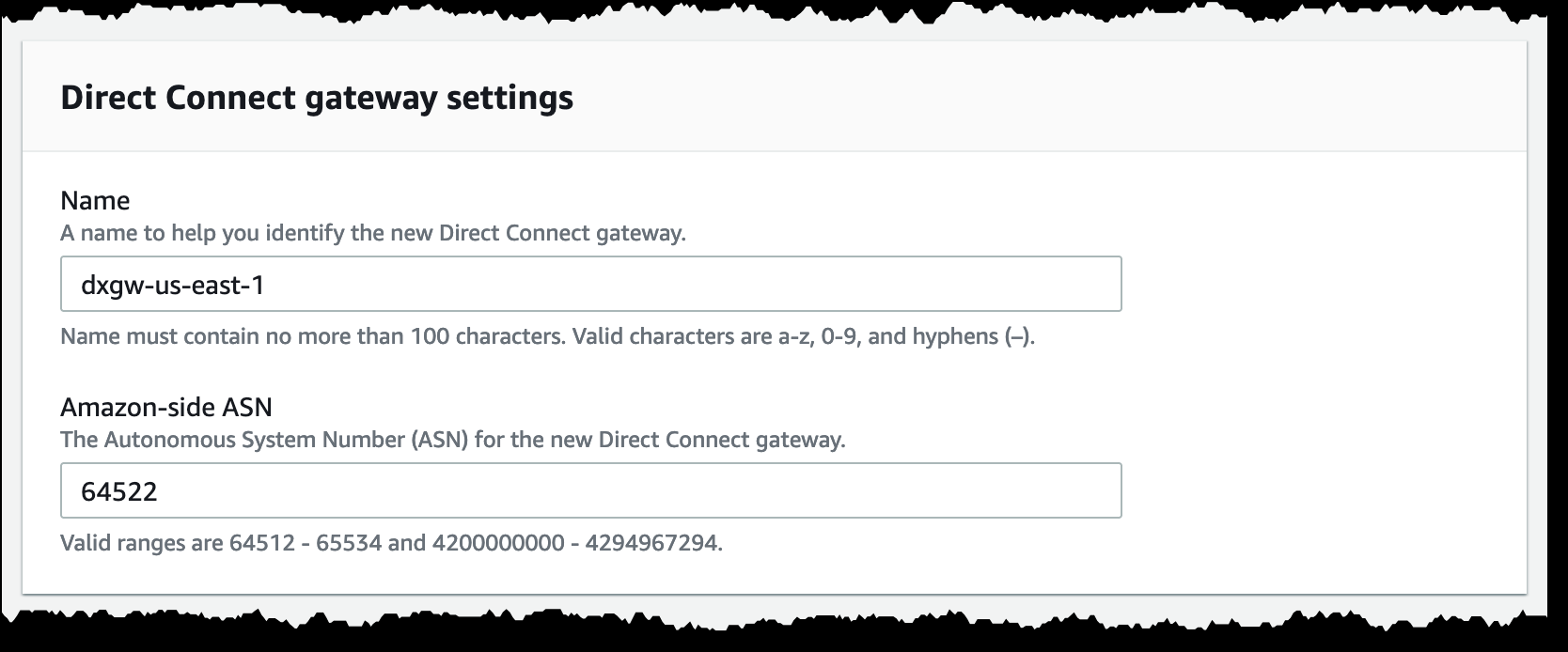

创建 亚马逊云科技 Direct Connect 网关

- 在 Direct Connec t 控制台中,选择左侧的 Direct Connect 网关 ,然后选择右上角的 “ 创建直接连接网关 ” 按钮。

- 提供名称和唯一的 ASN,如以下屏幕截图所示。亚马逊端 ASN 必须不同于您的云广域网核心网络 ASN 范围、传输网关 ASN 和本地网络中使用的 ASN。选择右下角的 创建直接连接网关 按钮。

步骤 2:配置专线网关

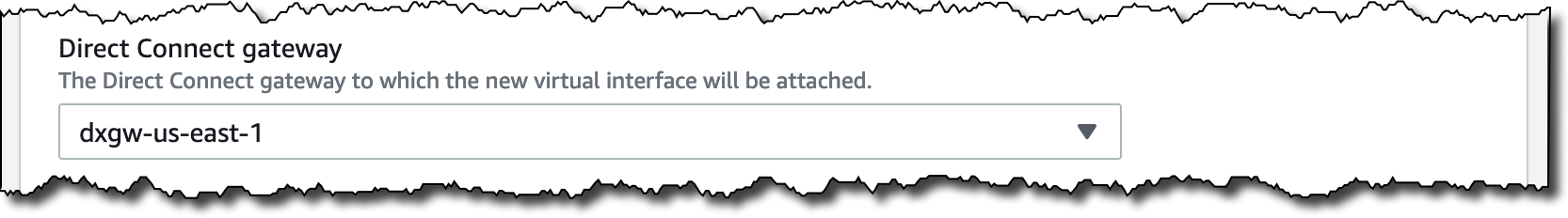

使用 Direct Connect 将本地位置连接到 亚马逊云科技

使用 Direct Connect 连接到 亚马逊云科技 有不同的选项。涵盖所有选项和订购流程超出了本文的范围。无论使用

图 3:将传输 VIF 附加到新的直接连接网关

准备交通网关

- 在 VPC 控制台中,选择左 侧的 传输网关 。选择您的公交网关,然后从右上角的 “ 操作 ” 菜单中选择 “ 修改公交网关 ” 。

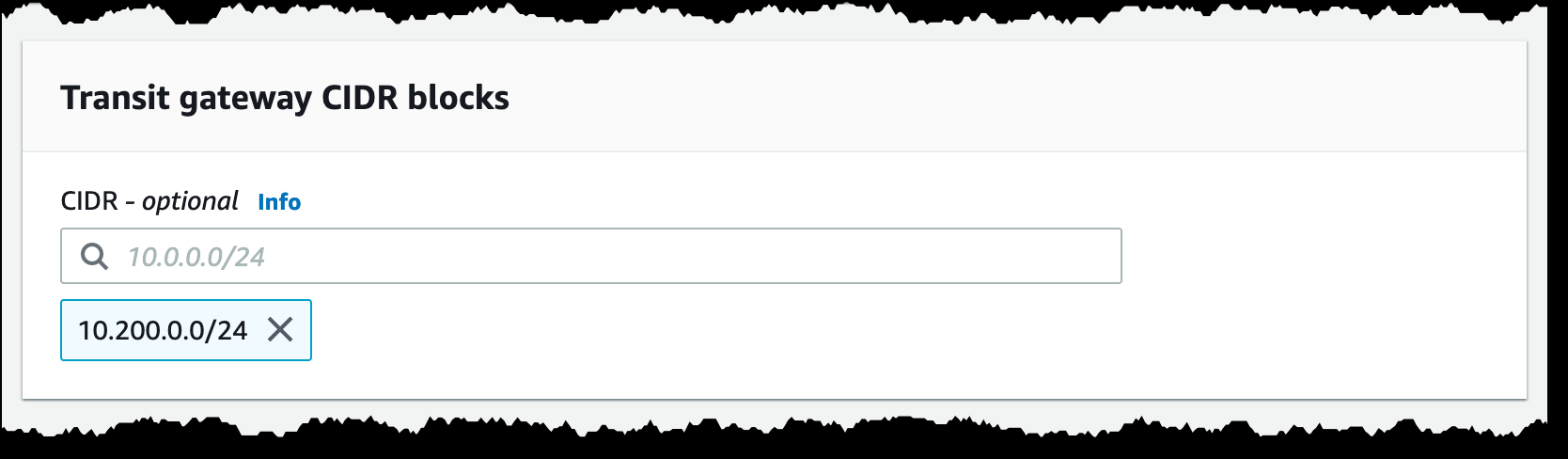

- 滚动到公交网关设置的底部,然后添加一个公交网关 CIDR 块,如以下屏幕截图所示。传输网关从该区块中选择 IP 地址作为传输网关连接 GRE 隧道的外部地址。选择右下角的 修改公交网关 按钮。

第 2 步:向您的传输网关添加 CIDR 区块

将传输网关与专线网关关联

- 在云专线控制台中,选择左 侧的云 专线网关 。

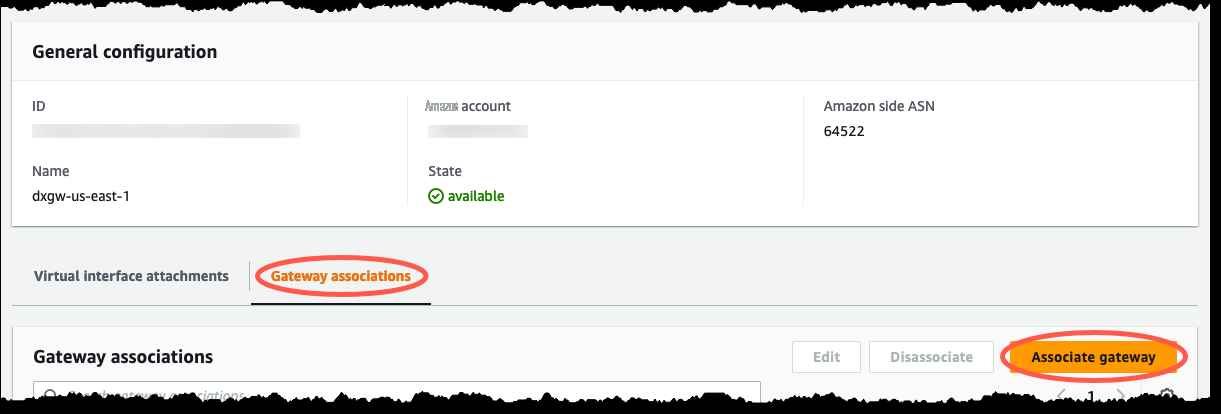

- 从 Direct Connect 网关列表中,选择您刚才创建的网关。选择中间的 网关关联 选项卡,然后选择右侧的 关联网关 按钮,如以下屏幕截图所示。

步骤 2:选择 “网关关联” 选项卡下的 “关联网关” 按钮

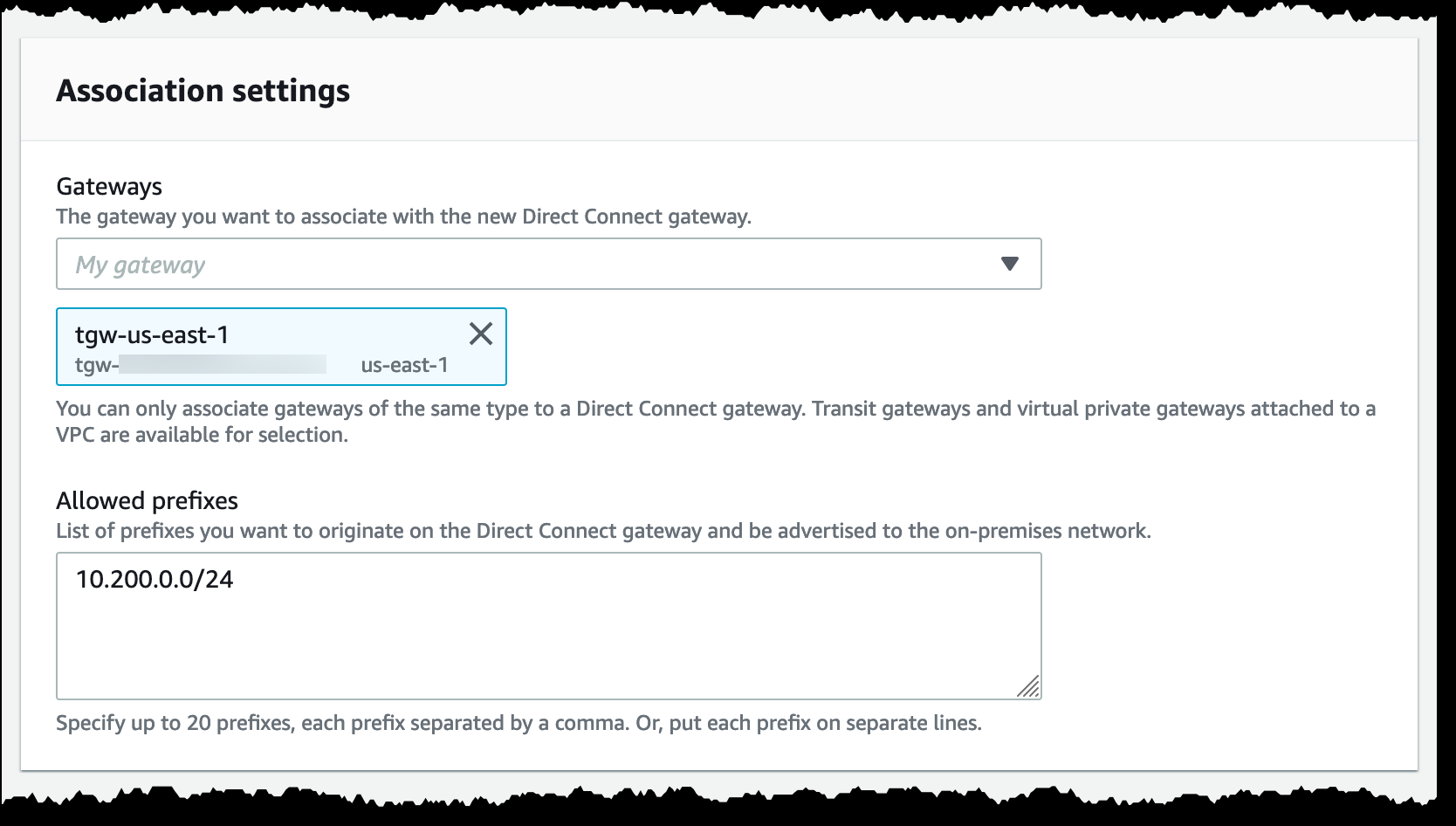

- 选择您的传输网关并添加上一节中配置的传输网关 CIDR 块,如以下屏幕截图所示。在此处添加 CIDR 区块意味着 Direct Connect 网关会将其通告给您的本地网络。不要添加任何代表 VPC CIDR 块的前缀,因为它们是在传输网关连接 GRE 隧道内通告的。选择右下角的 关联网关 按钮。

步骤 3:配置传输网关关联

- 在 VPC 控制台中,选择左 侧的 传输网关附件 。

-

从传输网关附件列表中,选择 Direct Connect 网关附件。在下面的

详细信息

选项卡中,检查未设置

关联路由表 ID

。如果它包含 t

gw-rtbID,则选择该 ID 来加载相关的路由表。选择 Direct Connect 网关附件,然后选择 删除关联 。

创建公交网关连接附件

首先为 Prod VRF 创建附件。

- 在 VPC 控制台中,选择左 侧的 传输网关附件 ,然后选择右上角的 创建传输网关附件 按钮。

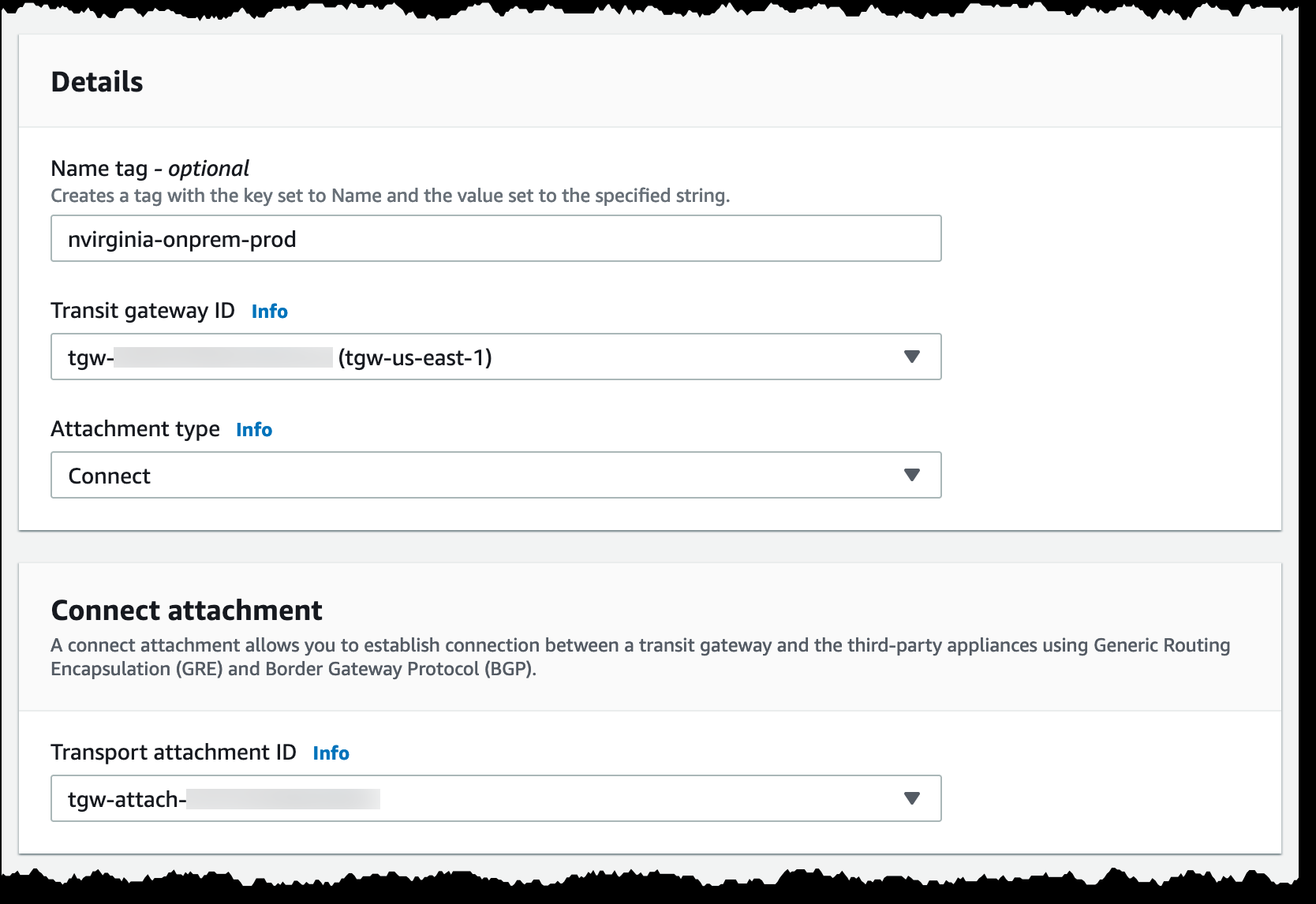

- 为附件提供名称,选择您的传输网关,然后选择 Connect VPC 连接 类型。选择代表您的 Direct Connect 网关的传输附件,如以下屏幕截图所示,然后选择右下角的 创建传输网关附件 按钮。

步骤 2:配置传输网关连接附件

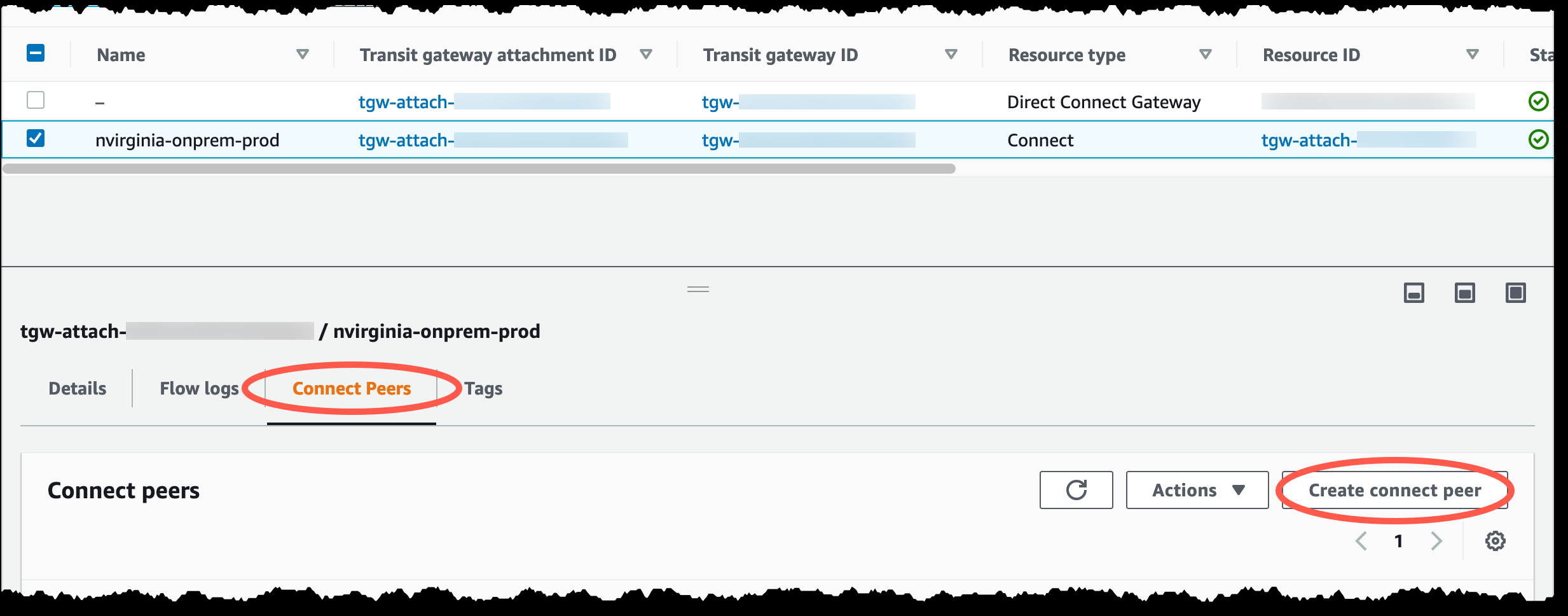

- 从公交网关附件列表中,选择您刚刚创建的公交网关连接附件。选择中间的 “ 连接对等方 ” 选项卡,然后选择右侧的 “ 创建连接对等 方 ” 按钮,如以下屏幕截图所示。

步骤 3:在 “连接对等方” 选项卡下选择 “创建连接对等” 按钮

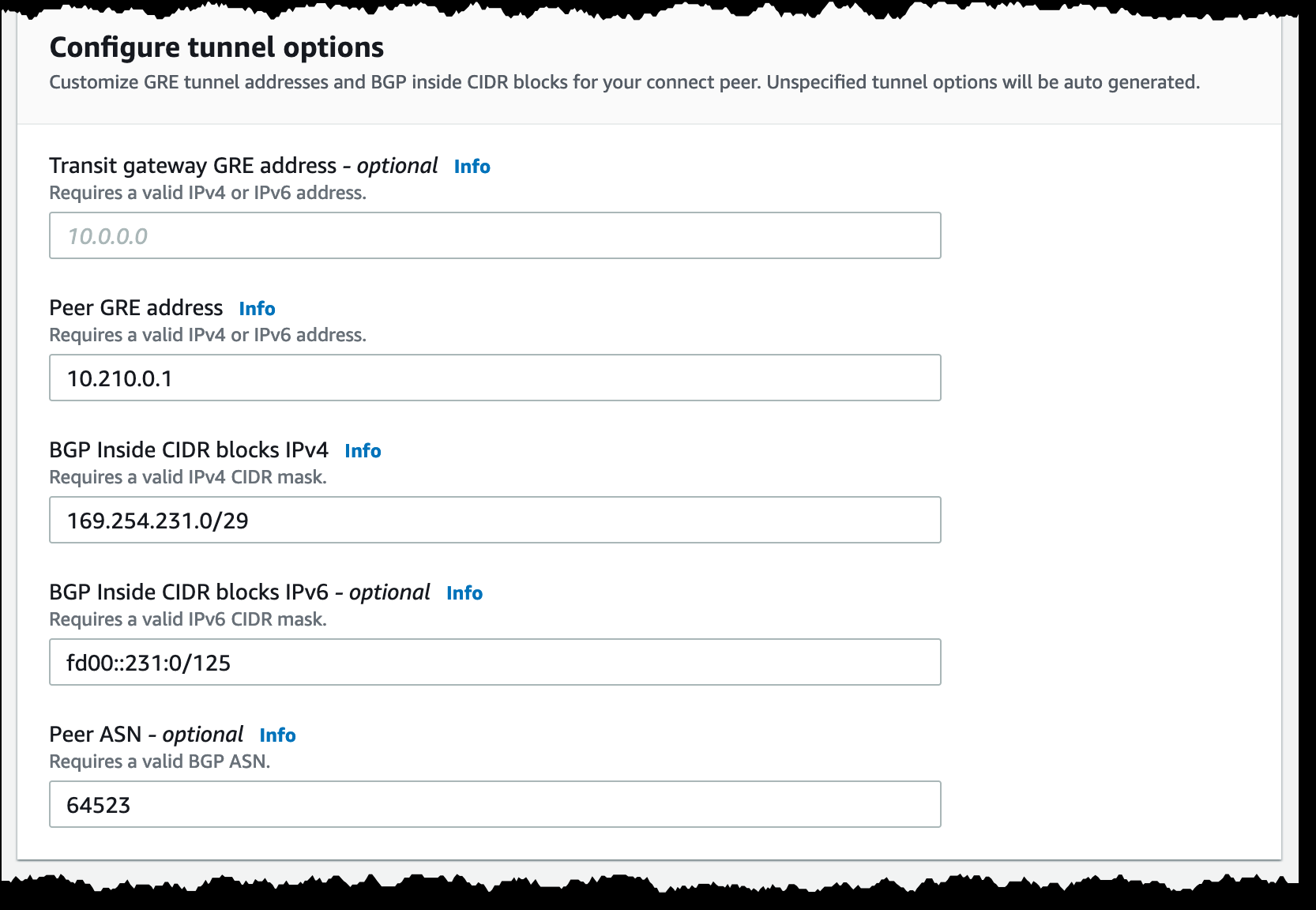

-

为您的连接对等方提供一个名称。将公交网关 GRE 地址留空,这样 Transit Gateway 就会自动从公交网关 CIDR 区块中选择一个。输入本地网络中的合适地址作为对等 GRE 地址。在本例中,这是来自本地路由器的全局路由表中通告的

10.210.0.0/24前缀的地址。在 GRE 隧道内部提供允许范围 的 CIDR 区块。最后,输入本地网络的 ASN,如以下屏幕截图所示。选择右下角 的 创建连接对等体 。

步骤 4:配置 GRE 隧道

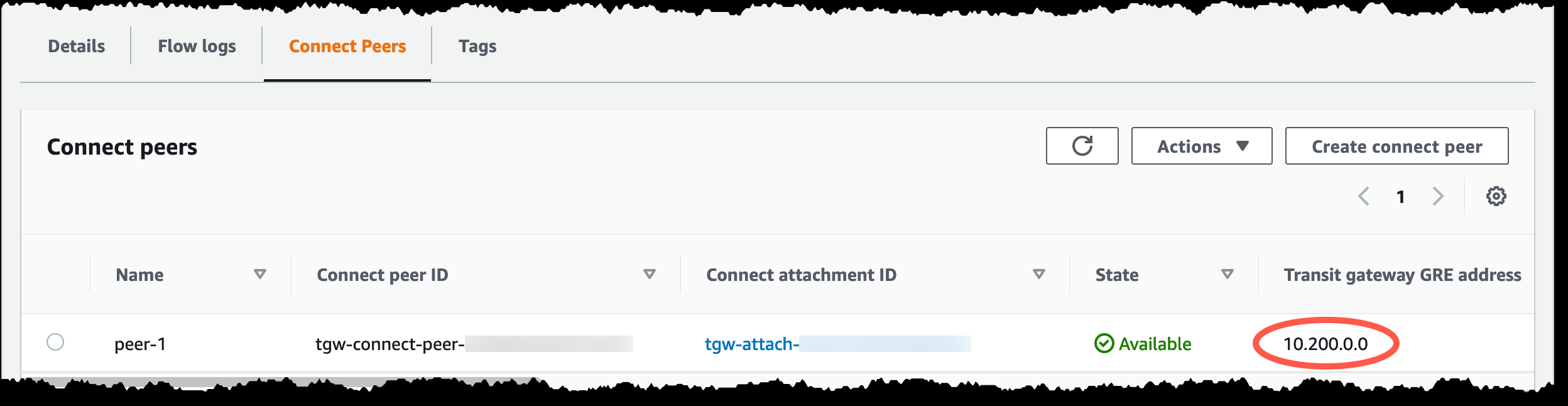

- 记下 Tr ansit Gateway 选择的公交网关 GRE 地址 。在稍后的演练中,在本地设备上配置 GRE 隧道时,您需要此地址。

步骤 5:记录传输网关 GRE 地址

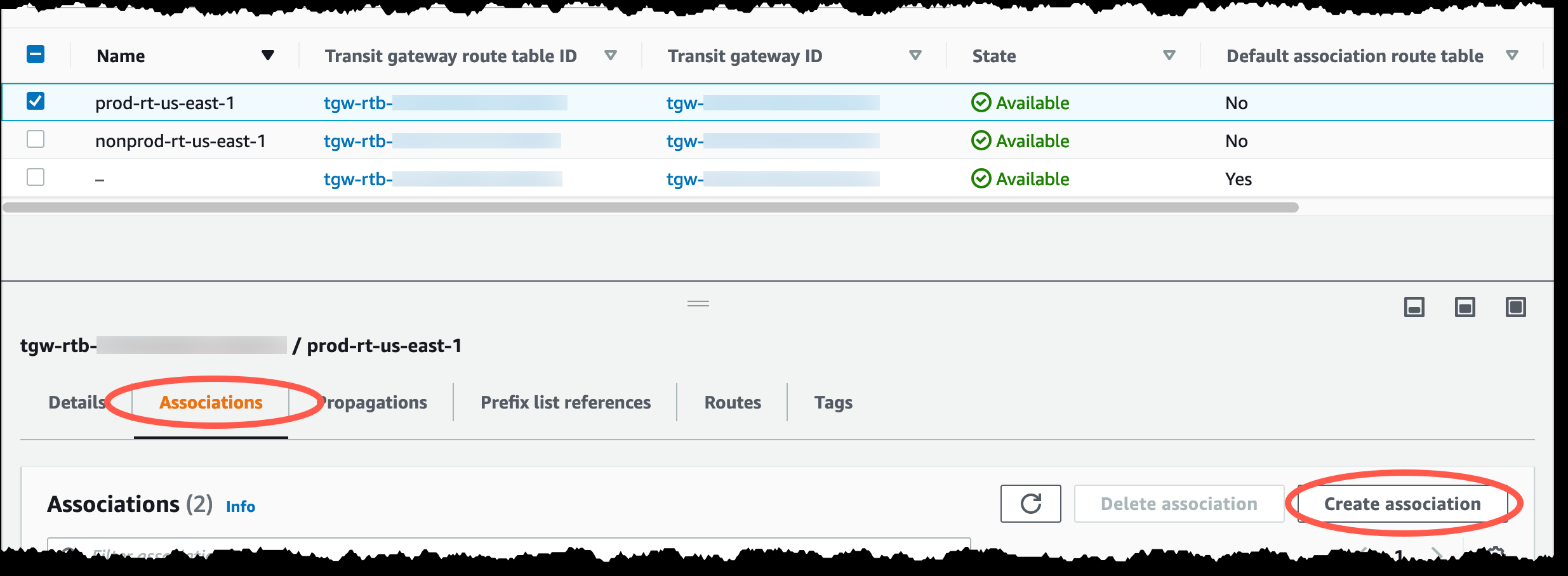

- 在 VPC 控制台中,选择左侧的 Transit Gateway 路由表 。在公交网关路由表列表中,选择 prod-rt-us-east-1 路由表。选择中间的 “ 关联 ” 选项卡,然后选择右侧的 “ 创建关联 ” 按钮。

步骤 6:选择 “关联” 选项卡下的 “创建关联” 按钮

-

选择代表您的 Prod Transit Gateway 连接附件的附件,然后选择右下角的

创建关联

按钮。如果您收到一条错误消息,指出该附件已关联到路由表,

请删除该附件的现有关联 ,然后重试此步骤。 - 返回公交网关路由表列表,确保 prod-rt-us-east-1 路由表仍处于选中状态。选择中间的 “ 传播 ” 选项卡,然后选择右侧的 “ 创建传播 ” 按钮。

-

选择代表您的 Prod Transit Gateway 连接附件的附件,然后选择右下 角的

创建传播

按钮。如果您的传输网关配置了默认的路由表传播,

请禁用 Transit Gateway 连接 至该路由表的传 播。

对非 Prod VRF 重复传输网关连接步骤,为 Transit Gateway 连接对等方选择唯一的内部 CIDR 区块。将 Nonprod Transit Gateway 连接附件关联到 nonprod-rt-us-east-1 传输网关路由表,然后为该附件创建传播。

最后,针对欧盟西部一区附近的本地位置重复上面的整个演练。

配置本地网络

我们在示例中使用了 Cisco 配置,使用的确切命令将因您的特定本地设备和网络配置而异。为简单起见,我们在每个本地位置使用单个 Direct Connect 连接。我们建议遵循

-

配置路由器的网络接口和传输 VIF BGP 会话。在我们的示例中,我们 从路由器的全局路由表中通

告 10.210.0.0/24,并使用此 /24 中的 IP 地址作为 GRE 外部地址。

interface GigabitEthernet0/0/1.101 description Direct Connect to 亚马逊云科技 encapsulation dot1Q 101 ip address 169.254.96.14 255.255.255.248 ! router bgp 64523 network 10.210.0.0 mask 255.255.255.0 neighbor 169.254.96.9 remote-as 64522 neighbor 169.254.96.9 password **********

- 将 GRE 外部地址绑定到环回接口,使其始终可用。创建 GRE 隧道接口,将 Transit Gateway 连接对等体的本地端终止到各自的 VRF。使用您之前记录的传输网关 GRE 地址作为隧道目标地址。

interface Loopback0 ip address 10.210.0.1 255.255.255.255 ! interface Tunnel0 ip vrf forwarding Prod ip address 169.254.231.1 255.255.255.248 tunnel source 10.210.0.1 tunnel destination 10.200.0.0 ! interface Tunnel1 ip vrf forwarding NonProd ip address 169.254.232.1 255.255.255.248 tunnel source 10.210.0.1 tunnel destination 10.200.0.1

-

在每个 VRF 内部建立传输网关连接 BGP 会话。将 Prod 和非 Prod IP 前缀通告到传输网关。传输网关连接 eBGP 会话

必须使用 BGP 多跳进行配置 。 传输网关连接会话的远程 ASN 是传输网关的 ASN,而传输 VIF 会话的 ASN 是直接连接网关的 ASN。

router bgp 64523 ! address-family ipv4 vrf NonProd network 10.100.3.0 mask 255.255.255.0 neighbor 169.254.232.2 remote-as 64521 neighbor 169.254.232.2 ebgp-multihop 2 neighbor 169.254.232.2 activate neighbor 169.254.232.3 remote-as 64521 neighbor 169.254.232.3 ebgp-multihop 2 neighbor 169.254.232.3 activate exit-address-family ! address-family ipv4 vrf Prod network 10.100.0.0 mask 255.255.255.0 neighbor 169.254.231.2 remote-as 64521 neighbor 169.254.231.2 ebgp-multihop 2 neighbor 169.254.231.2 activate neighbor 169.254.231.3 remote-as 64521 neighbor 169.254.231.3 ebgp-multihop 2 neighbor 169.254.231.3 activate exit-address-family

在北弗吉尼亚本地位置配置本地设备后,您必须在爱尔兰本地位置重复该过程。

验证路由交换——本地

在北弗吉尼亚州的本地路由器上,确认您已经:

-

使用全局表中的直接连接网关的 BGP 收到了传输网关 CIDR 区块

10.200.0.0/24 -

起源于 GRE 外部前缀

10.210.0.0/24:

nvirginia-onprem#sh ip bgp ... Network Next Hop Metric LocPrf Weight Path *> 10.200.0.0/24 169.254.96.9 0 64522 i *> 10.210.0.0/24 0.0.0.0 0 32768 i

现在转到 Prod VRF,确认你有:

-

收到了 us-east-1 Prod VPC CIDR 区块 10.0.0.0/24 -

收到了 eu-west-1 Prod VPC CIDR 区块 10.1.0.0/24 -

收到了爱尔兰本地 Prod VRF 前缀 10.101.0.0/24 -

起源于北弗吉尼亚州本地 Prod VRF 前缀 10.100.0.0/24:

nvirginia-onprem#sh ip bgp vpnv4 vrf Prod ... Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 64523:1 (default for vrf Prod) * 10.0.0.0/24 169.254.231.2 100 0 64521 i *> 169.254.231.3 100 0 64521 i * 10.1.0.0/24 169.254.231.2 100 0 64521 64512 64513 64531 i *> 169.254.231.3 100 0 64521 64512 64513 64531 i *> 10.100.0.0/24 0.0.0.0 0 32768 i * 10.101.0.0/24 169.254.231.3 100 0 64521 64512 64513 64531 64533 i *> 169.254.231.2 100 0 64521 64512 64513 64531 64533 i

对于 nonProd VRF,请确认您已收到并生成等效的 NonProd 前缀:

nvirginia-onprem#sh ip bgp vpnv4 vrf NonProd ... Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 64523:2 (default for vrf NonProd) * 10.0.3.0/24 169.254.232.2 100 0 64521 i *> 169.254.232.3 100 0 64521 i * 10.1.3.0/24 169.254.232.2 100 0 64521 64512 64513 64531 i *> 169.254.232.3 100 0 64521 64512 64513 64531 i *> 10.100.3.0/24 0.0.0.0 0 32768 i * 10.101.3.0/24 169.254.232.2 100 0 64521 64512 64513 64531 64533 i *> 169.254.232.3 100 0 64521 64512 64513 64531 64533 i

向东前往爱尔兰本地路由器,你可以在全球表中看到 eu-west-1 传输网关 CIDR 块和本地 GRE 外部前缀:

ireland-onprem#sh ip bgp ... Network Next Hop Metric LocPrf Weight Path *> 10.201.0.0/24 169.254.96.17 0 64532 i *> 10.211.0.0/24 0.0.0.0 0 32768 i

以及每个 VRF 中的正确前缀:

ireland-onprem#sh ip bgp vpnv4 vrf Prod ... Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 64533:1 (default for vrf Prod) * 10.0.0.0/24 169.254.131.3 100 0 64531 64513 64512 64521 i *> 169.254.131.2 100 0 64531 64513 64512 64521 i * 10.1.0.0/24 169.254.131.3 100 0 64531 i *> 169.254.131.2 100 0 64531 i * 10.100.0.0/24 169.254.131.2 100 0 64531 64513 64512 64521 64523 i *> 169.254.131.3 100 0 64531 64513 64512 64521 64523 i *> 10.101.0.0/24 0.0.0.0 0 32768 i

ireland-onprem#sh ip bgp vpnv4 vrf NonProd ... Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 64533:2 (default for vrf NonProd) * 10.0.3.0/24 169.254.132.2 100 0 64531 64513 64512 64521 i *> 169.254.132.3 100 0 64531 64513 64512 64521 i * 10.1.3.0/24 169.254.132.2 100 0 64531 i *> 169.254.132.3 100 0 64531 i * 10.100.3.0/24 169.254.132.2 100 0 64531 64513 64512 64521 64523 i *> 169.254.132.3 100 0 64531 64513 64512 64521 64523 i *> 10.101.3.0/24 0.0.0.0 0 32768 i

验证路线交换 — 公交网关

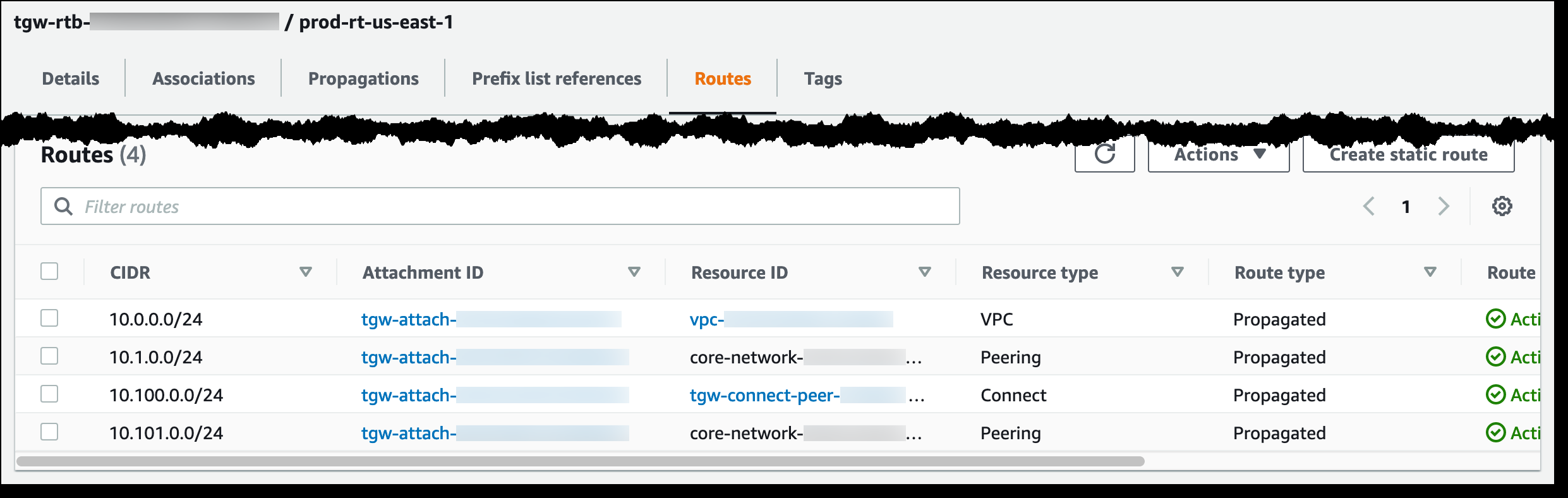

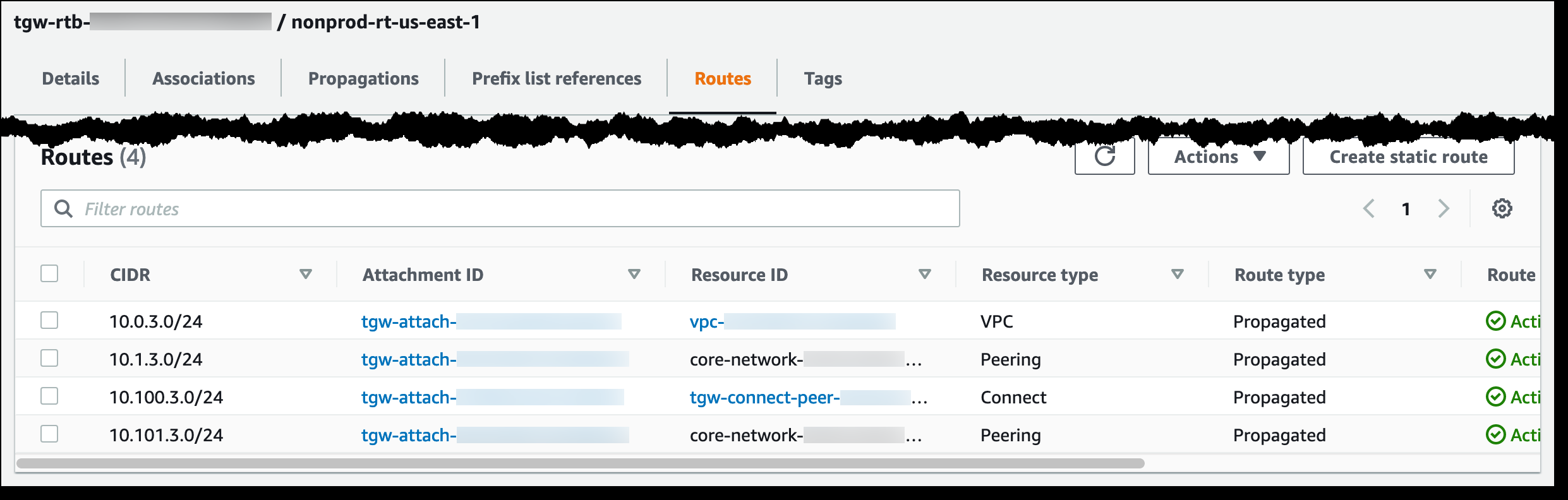

进入 亚马逊云科技 网络,观察 us-east-1 中的 Prod 和非 Prod 传输网关路由表,分别如图 4 和图 5 所示。对于每个路由表,您必须验证以下内容:

- 本地前缀是使用 Transit Gateway 连接附件获知的

- 已使用 VPC 附件获知本地 VPC 网段

- 来自 eu-west-1(爱尔兰本地前缀和 eu-west-1 VPC CIDR 块)的两个前缀是使用 Cloud WAN 的对等连接来了解的

图 4:us-east-1 传输网关 Prod 路由表

图 5:us-east-1 传输网关 Nonprod 路由表

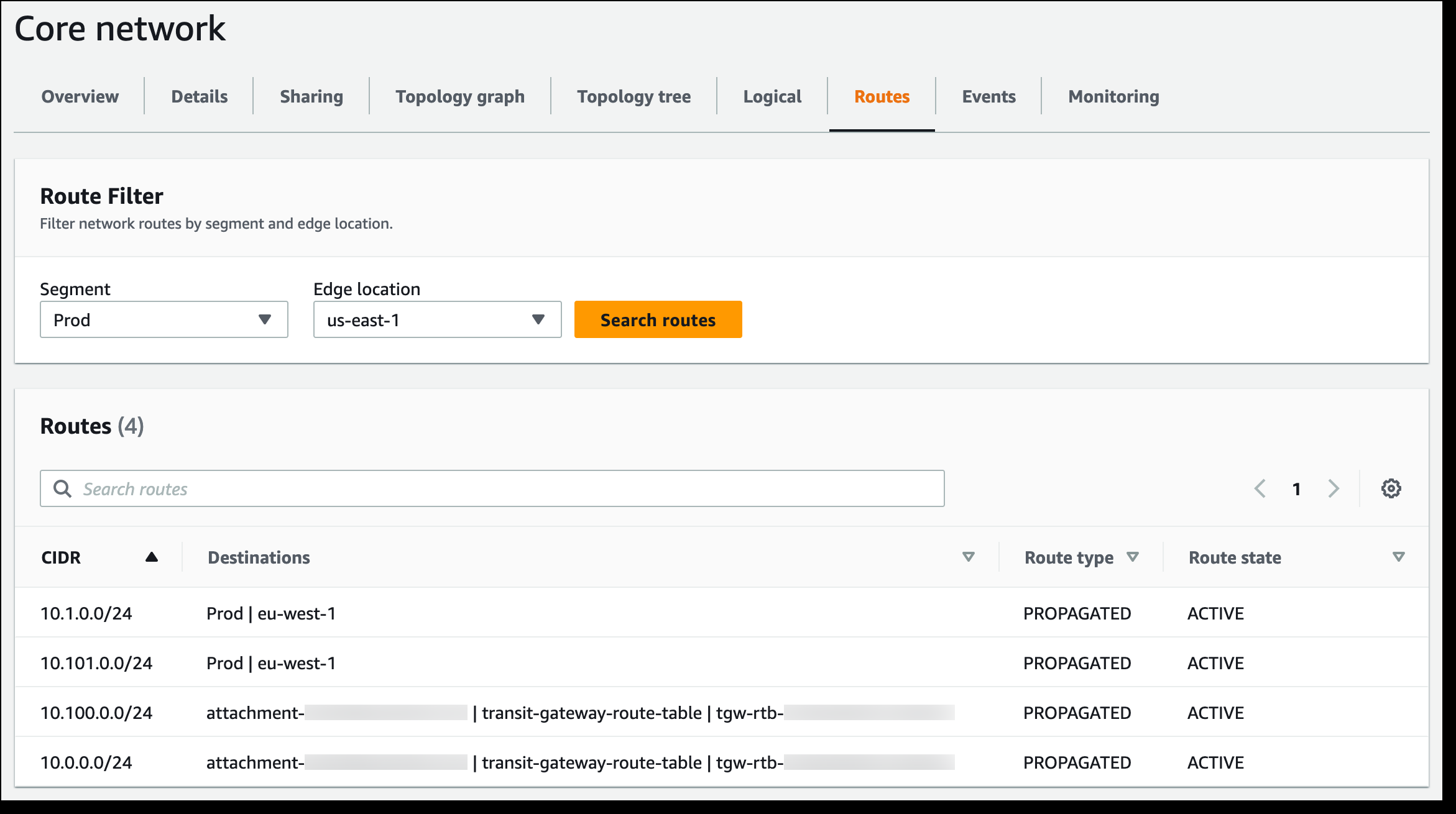

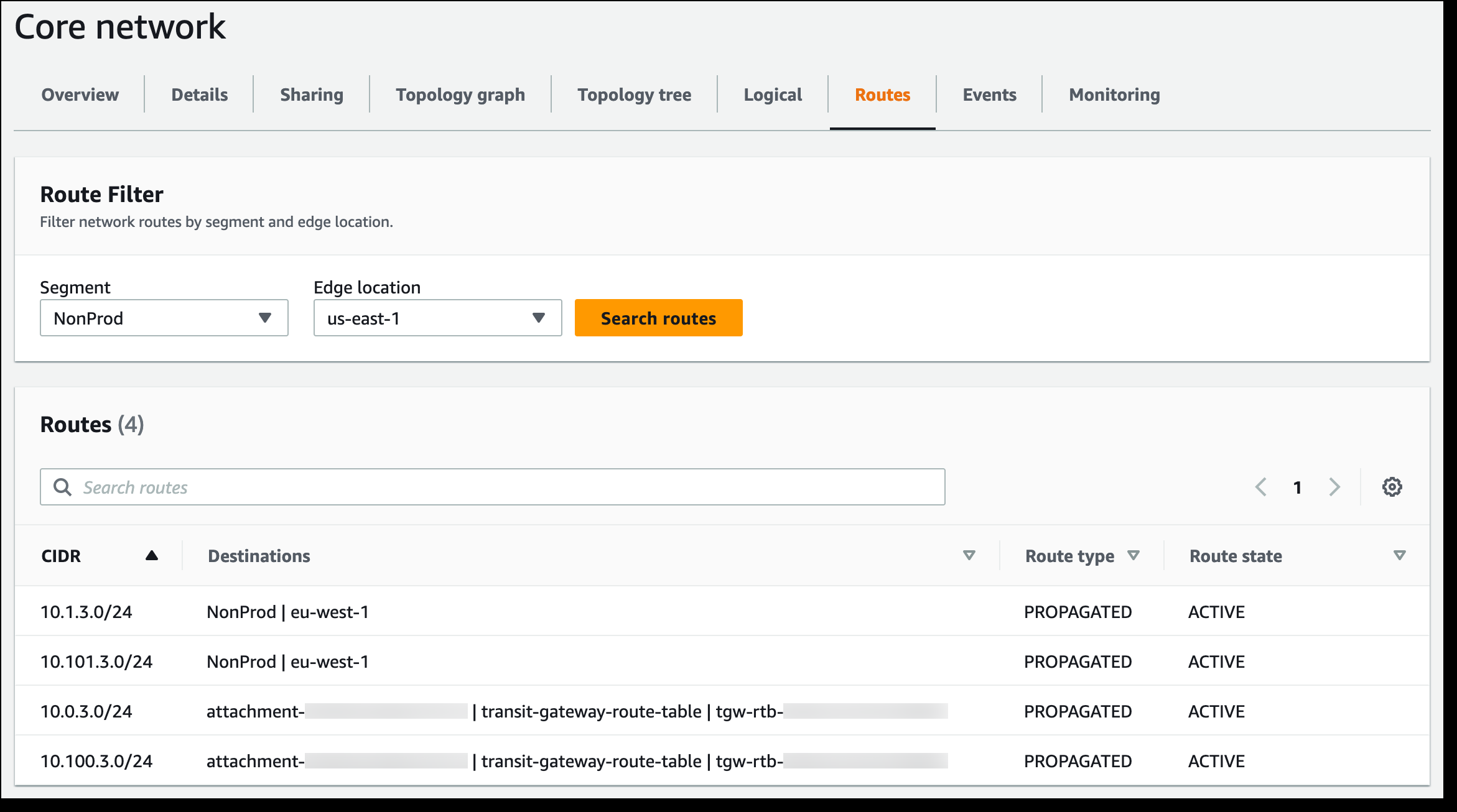

验证路由交换 — 亚马逊云科技 云广域网

最后,从云广域网的 us-east-1 角度查看全球网络视图,如图 6(Prod)和图 7(NonProd)所示。在每个分段中,us-east-1 前缀(VPC 和本地)是使用传输网关获知的,而两个 eu-west-1 前缀则从该 亚马逊云科技 区域的核心网络边缘传播。

图 6:us-east-1 Cloud WAN Prod 分段路由

图 7:us-east-1 Cloud WAN NonProd 分段路由

注意事项

设计解决方案时,请考虑以下几点:

- Transit Gateway 连接附件支持通过每个对等体(单个 GRE 隧道)的最大速率为 5 Gbps。每个附件最多可以创建四个对等体,使用等价多路径 (ECMP),每个附件最多支持 20 Gbps。底层 Direct Connect 传输连接必须足够大,以支持 GRE 隧道的总带宽

-

每个 Transit Gateway 连接附件

按小时收费 - 尽管 VPC 连接到该架构中的现有传输网关,但它们也可以本地连接到 Cloud WAN。但是,云广域网本身不支持直接连接网关附件,因此您必须使用传输网关将云广域网连接到直接连接

清理

要清理创建的基础架构,请删除您在演练期间创建的 Transit Gateway 连接附件、与 Direct Connect 网关的关联以及直接连接网关。

结论

在这篇文章中,我们介绍了使用带有 Direct Connect 的 Transit Gateway Connect 将云广域网分段扩展到多个地理位置的本地网络,从而实现混合网络分段。要了解有关本文中服务的更多信息,请访问

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。