我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

使用 亚马逊云科技 IoT Device Defender 使用已吊销的中间 CA 识别物联网设备证书

简介

动态可验证的设备身份是零信任架构 (ZTA)

背景

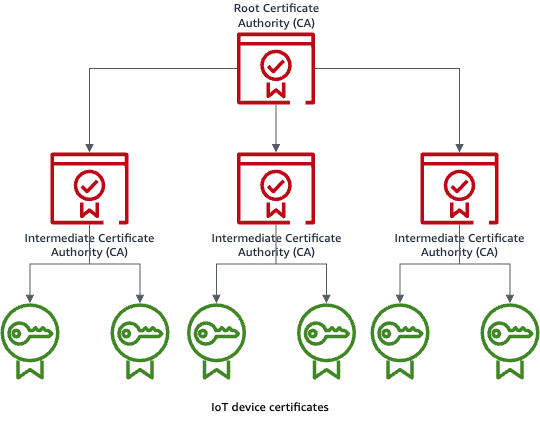

图 1。分层公钥基础设施 (PKI) 链,包括由中间 CA 颁发的根 CA、中间 CA 和物联网设备证书。

在大多数实际应用中,中间 CA 会颁发设备证书,因为这种方法

以前,

解决方案

使用自己的设备证书的客户需要一种自动化机制来识别被吊销的中间 CA 的证书。通过新的

新的检查使客户能够更轻松地使用相关的 X.509 证书扩展声明和

如何使用已吊销的中间 CA 识别活动设备证书

新的审计检查利用了标准的撤销检查方法,同时能够遍历公钥基础设施 (PKI) 层次结构。它依靠通过相关 X.509 证书扩展提供的信息来发现 PKI CA 层次结构并执行相关的证书撤销检查。

在图 2 所示的示例场景中,此审计检查按以下顺序进行:

- 根 CA 或中间 CA 吊销目标中间 CA 证书,其中中间 CA 是与 亚马逊云科技 IoT Core 交互的 IoT 设备积极使用的证书的颁发者。

- 客户启动 亚马逊云科技 IoT Device Defender 审计,其中包括已撤销的中间 CA 审计支票。

- 亚马逊云科技 IoT Device Defender 根据相关 PKI 的层次结构,使用可用的撤销检查方法执行撤销检查。

- 如果发现已吊销的中间 CA,则审计会生成不合规的 “已吊销活动设备证书的中间 CA” 调查结果。

图 2。亚马逊云科技 IoT Device Defender 撤销了中间 CA 审计检查流程。

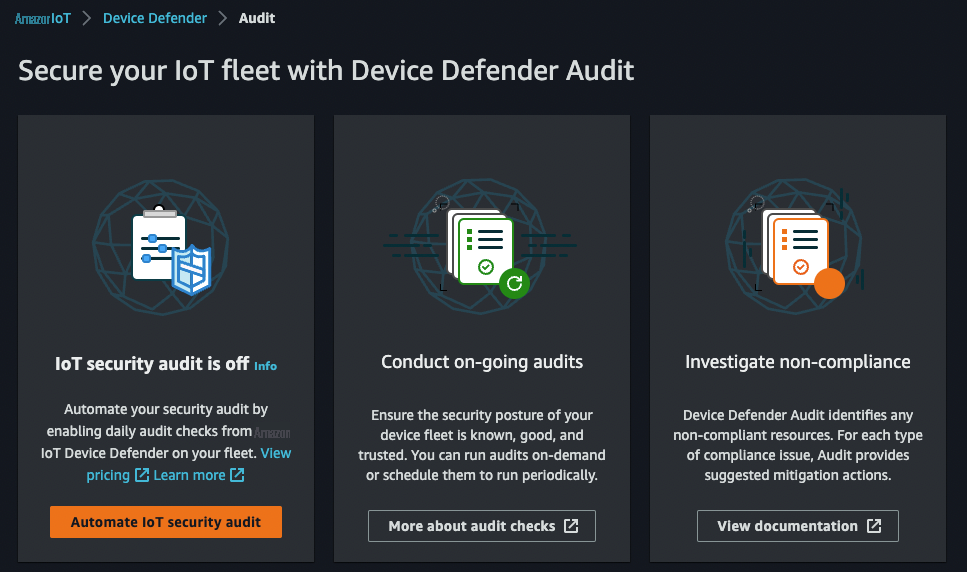

要使用此功能,您可以访问 亚马逊云科技 控制台中的

图 3。亚马逊云科技 IoT Device Defender 审计部分。

该支票处理在相关 X.509 扩展中声明了颁发者端点的设备证书,并报告由已撤销的中间 CA 颁发的有效证书。您可以使用预先构建的缓解措施禁用受损设备证书,也可以通过 亚马逊云科技 Lambda 函数启动定制缓解措施。有关 亚马逊云科技 IoT Device Defender 中级 CA 审计检查的更多文档可以

用于 亚马逊云科技 IoT Core 的客户设备证书需要包含执行底层 CA 撤销检查所需的必要授权信息访问 (AIA) 详情:

图 4。显示证书颁发机构信息访问 (AIA) 和 CRL 端点详细信息的 X.509 证书扩展声明。

随后, 因主动设备证书而被吊销的 中间 CA 审核检查 可用于识别被吊销的中间 CA 颁发的任何活动设备证书。

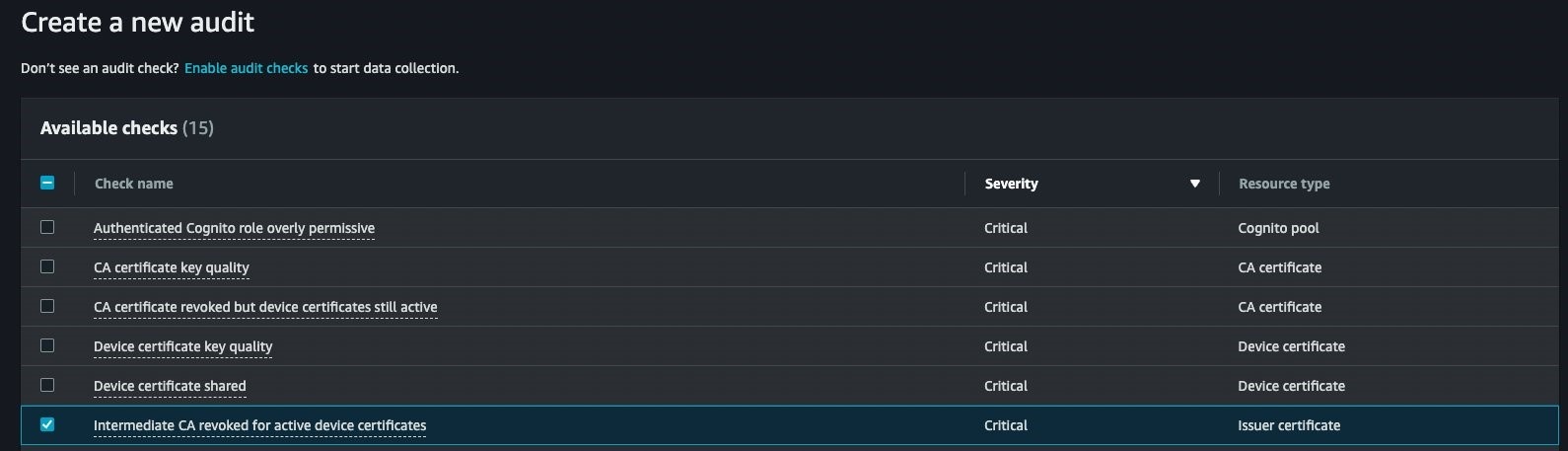

图 5。作为新审计创建过程的一部分,选择已撤销活动设备证书审核检查的中间 CA。

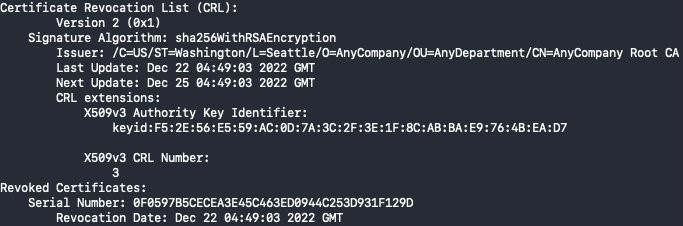

该支票可以利用 AIA 详细信息和已发布的证书吊销信息,同时遍历关联的 PKI 层次结构来确定中间 CA 吊销状态。在此测试示例中,我们可以看到用于颁发设备证书的中间 CA 已被根 CA 吊销:

。

。

图 6。证书吊销列表 (CRL) 条目示例,显示与中间 CA 对应的已吊销证书。

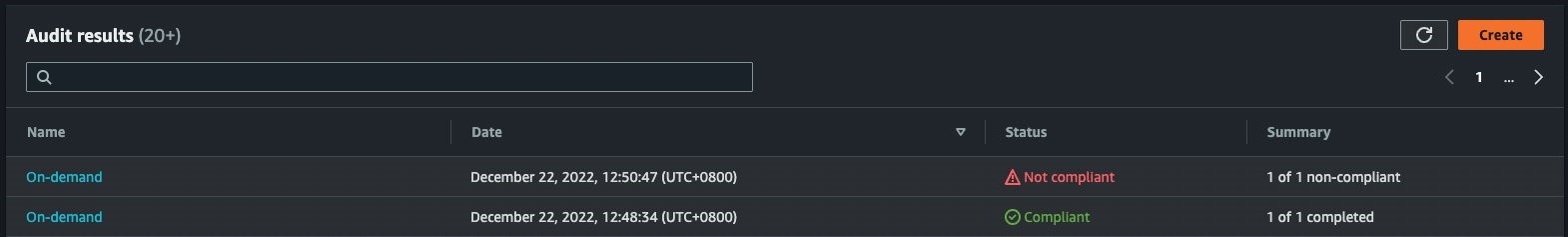

撤销后,先前合规的审计检查将失败,因为 亚马逊云科技 IoT Device Defender 会识别被撤销的中间 CA。

图 7。亚马逊云科技 IoT Device Defender 审计结果显示了不合规的审计结果。

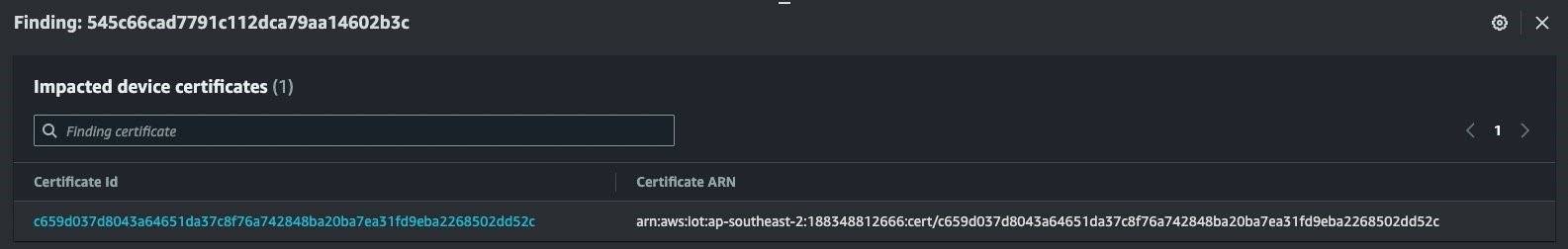

相关发现提供了有关受影响设备证书的更多信息,以及在 亚马逊云科技 IoT Core 中注册的受影响颁发者标识符。

图 8。作为相关中间 CA 的一部分提供的其他信息因主动设备证书审计结果而被撤销。

现在,您可以通过定期审计自动识别在 CA 链中撤销其颁发证书的客户证书或设备证书,或者根据需要手动启动临时的 亚马逊云科技 IoT Device Defender 审计报告。

如果发现不合规证书,则可以启动预先构建的缓解措施,例如禁用受影响的设备证书或通过 Lambda 函数启动自定义缓解操作。

结论

使用已撤销的中间 CA 颁发的设备证书的 IoT 设备可能会对您的 IoT 解决方案构成安全威胁。亚马逊云科技 建议识别由已撤销的中间 CA 颁发的活跃设备,并采取诸如禁用或替换这些设备证书之类的措施。

该建议符合ZTA的核心原则之一,即持续监控和衡量您的物联网设备的完整性和安全状态,并持续验证设备信任度。

使用新的 亚马逊云科技 IoT Device Defender 审计检查功能,客户可以持续审计、监控和修复受影响的设备身份,例如:

- 为受影响的设备提供由不同 CA 签名的新证书。

- 验证新证书是否有效,以及设备是否可以使用它们进行连接。

-

如果需要,通过 Lambda 函数启动内置的 亚马逊云科技 IoT Device Defen der 缓解

措施 或自定义缓解措施。客户可以通过 直接调用亚马逊云科技 IoT Device Defender API 或亚马逊云科技 CLI 来执行这些缓解措施。

新的审计检查使客户更容易识别受影响的证书,有助于改善物联网解决方案的整体安全状况。

作者

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。