我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

如何使用适用于 AD 的 Amazon ACM PCA 连接器为您的自管理 AD 启用 LDAPS

在本博客中,我们将探讨如何使用适用于 AD 的 Amazon ACM PCA 连接器作为自管理 AD PKI 解决方案,以启用服务器端 LDAPS,讨论架构,并提供设置的分步指南。

导言

对于运行微软 Active Directory(AD)的企业而言,管理强大而安全的公钥基础架构(PKI)至关重要。亚马逊云科技提供适用于 AD 的 Amazon Certificate Manager 私有证书颁发机构 (ACM PCA) 连接器,允许组织将 ACM PCA 集成到他们的 AD 环境中。这为向加入 Windows 域的设备和服务颁发证书提供了可扩展、经济实惠的托管解决方案。

通过使用基于 SSL 的轻量级目录访问协议 (LDAP) (LDAPS),您可以加密应用程序与微软 Active Directory 之间的 LDAP 通信。然后,应用程序使用 Active Directory LDAPS 协议读取和写入 Active Directory 对象的敏感属性,其中可能包括个人身份信息 (PII)。LDAPS 有助于保护通过 LDAP 协议在所有网络上与亚马逊云科技托管的微软 AD 交换的 PII 和其他敏感信息。所有 LDAP 写入都必须通过 LDAPS 进行。

将 Amazon ACM PCA 连接器用于 AD 的好处

- 简化的 PKI 管理:无需复杂的 CA 设置。

- 可扩展性:Amazon ACM PCA 可扩展以满足企业需求,无需额外的基础设施开销。

- 成本效率:避免了本地 Microsoft CA 的许可和维护成本。

- 提高安全性:Amazon ACM PCA 是一项具有内置安全优秀实践的托管服务。

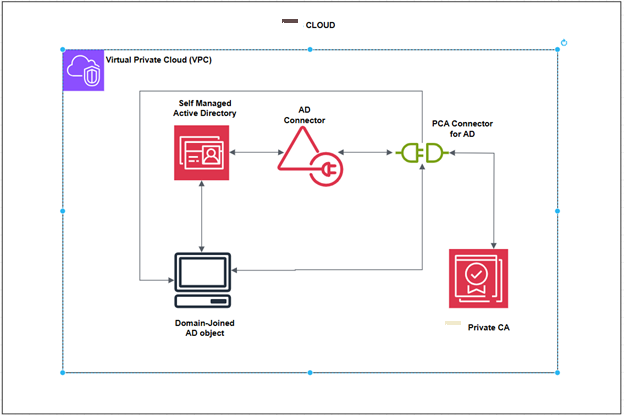

架构概述

以下架构图说明了 PCA Connector for AD 如何将亚马逊云科技托管 PKI 与您现有的 Active Directory 集成在一起。加入域的 AD 对象通过适用于 AD 的 PCA 连接器请求模板信息来启动该过程。PCA 连接器使用 AD 连接器对请求者进行身份验证,并将证书签名请求 (CSR) 转发给亚马逊云科技私有 CA。验证后,CA 颁发证书并使用 PCA 连接器将其返回。然后,加入域的对象将收到证书,更新后的组策略对象可确保其部署。该架构可确保在混合环境中对加入域的资源进行安全、自动化的证书管理。

图 1:使用 PCA 连接器自动注册 LDAP 证书的 PCA 与自管理 AD 集成的架构图。

先决条件

- 我们将使用 Amazon ACM PCA 作为单层层次结构中的根 CA。

- 私有 CA 必须处于活动状态才能创建连接器。此外,其主题名称必须包含通用名称。使用没有通用名称的私有 CA 创建连接器将不起作用。

- 适用于 AD 的 PCA 连接器需要 Active Directory 根域。

- 使用亚马逊云科技 AD 连接器设置 PCA 连接器时需要亚马逊云科技 AD 连接器。

- 在我们的示例中,我们将使用单个 AD 服务账户为 AD 设置亚马逊云科技 AD 连接器和 PCA 连接器。

注意:您可以使用不同的服务帐号并使用本博客中概述的步骤委托权限。

- 为 AD 设置 PCA 连接器时,您需要向服务帐号委派额外的权限。我们的公开文档描述了向服务帐号委派权限的流程。

- 要为 AD 创建连接器,您需要具有以下权限的 IAM 策略:

- 创建连接器资源。

- 与 AD 连接器服务共享您的私有 CA。

- 使用您的目录授权 AD 服务连接器。

我们的公开文件中有该政策的示例。

- 创建证书模板以向 LDAPS 的域控制器和客户端计算机颁发证书。

架构组件

- 亚马逊云科技 Amazon ACM 私有 CA:充当根或从属 CA 的高可用性 CA。

- 适用于 AD 的 Amazon ACM PCA 连接器:通过 AD 证书服务促进证书颁发。

- 微软活动目录(自管理):为证书提供身份验证和策略执行。

- 加入域的客户端和服务器:请求和使用证书以及测试 LDAPS 通信的设备。

- Amazon IAM 角色和政策:Amazon ACM PCA 和 Connector 的安全访问控制。

为 AD 设置 Amazon ACM PCA 连接器并颁发证书以启用 LDAPS 的分步指南

步骤 1:设置 Amazon ACM 私有证书颁发机构 (PCA)

要设置亚马逊云科技 Amazon ACM 私有证书颁发机构,请使用我们文档中概述的步骤。

按照指南设置 PCA 时,选择 CA 类型作为根,将模式选择为通用。对于此设置,CRL 验证很重要。因此,在"证书吊销选项"下,选择"激活 CRL 分发",然后按照指南中提及的说明进行配置。

步骤 2:部署和配置适用于 AD 的 Amazon ACM PCA 连接器并为 LDAP 注册证书

在此步骤中,您将为 Active Directory 部署亚马逊云科技私有 CA 连接器。这使微软 AD 环境可以从 Amazon Certificate Manager 私有证书颁发机构 (ACM PCA) 申请和注册 SSL/TLS 证书。它还可以自动为域控制器颁发和绑定证书,从而确保您的 AD 环境中加密 LDAP 流量,从而实现与 LDAPS 的安全通信。

- 使用我们的公开文档指南《AD 连接器入门》,使用您的自管理 AD 配置 AD 连接器。

- 使用 PCA 连接器设置的先决条件中提供的 PowerShell 脚本将其他权限委托给同一个服务帐户。

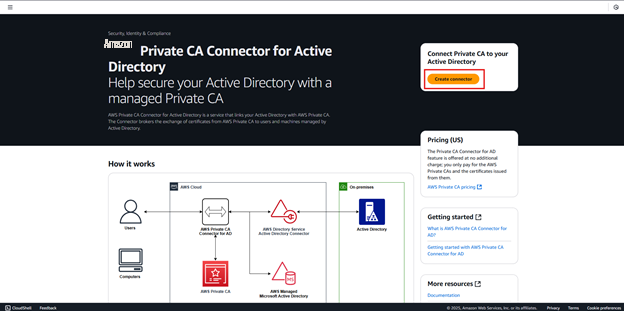

- AD 连接器处于活动状态后,导航到 Active Directory 的亚马逊云科技私有 CA 连接器控制台页面,然后单击创建连接器,如图 2 所示。

图 2:带有"创建连接器"按钮的 PCA 连接器主页

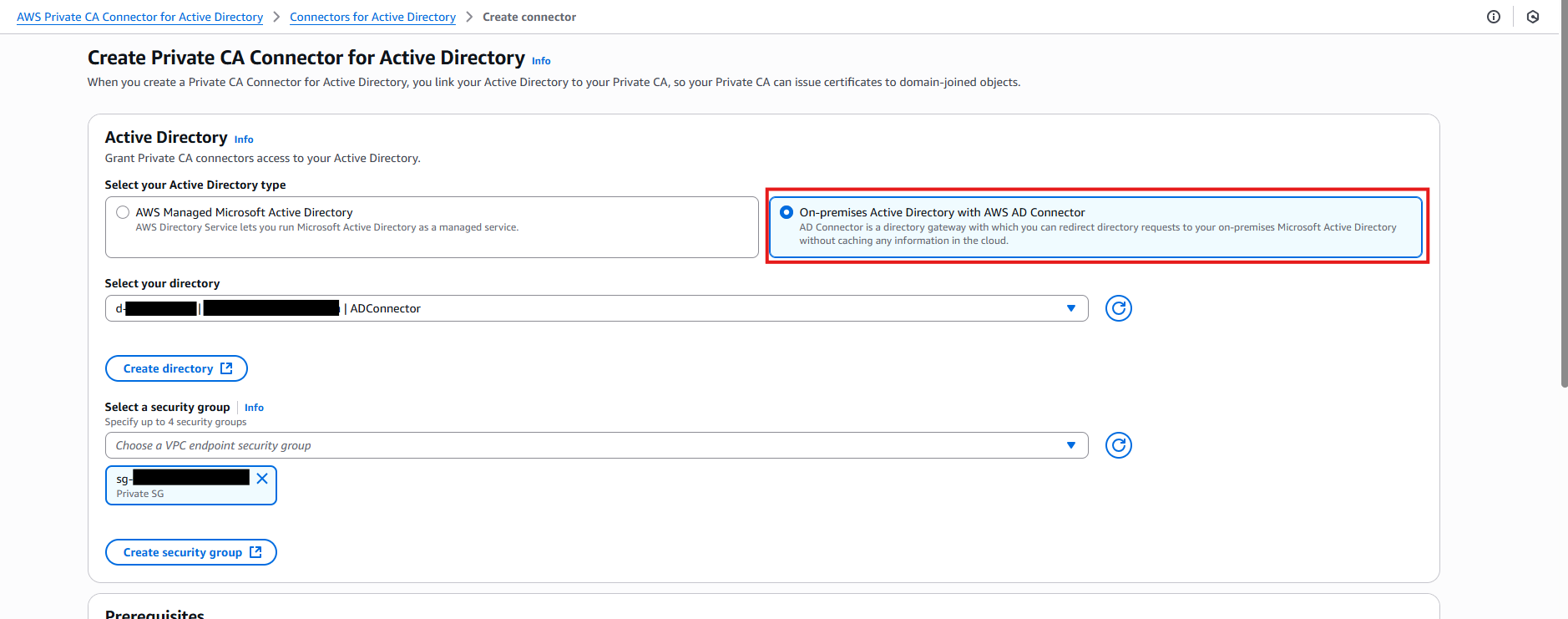

- 选择带有亚马逊云科技 AD 连接器的本地 Active Directory,然后选择在前面的步骤中创建的 AD 连接器、安全组和 PCA。然后选择"创建连接器",如图 3 所示。

图 3:在创建 PCA 连接器时选择本地目录并添加相应的详细信息。

- 连接器状态显示为活动状态后,配置组策略对象 (GPO) 以允许加入域的设备申请证书。这是我们的指南"配置微软 Active Directory 策略"的第 2 步。

- 为域控制器和客户端计算机设置证书模板,并向相应的 AD 组提供权限,以允许他们向 PCA 申请证书,如下所示。

为域控制器配置证书模板

- 登录您的亚马逊云科技账户,打开适用于 Active Directory 的亚马逊云科技私有 CA 连接器控制台。

- 从 Active Directory 连接器列表中选择一个连接器,然后选择查看详细信息。

- 在连接器的详细信息页面上,找到"模板"部分,然后选择"创建模板"。

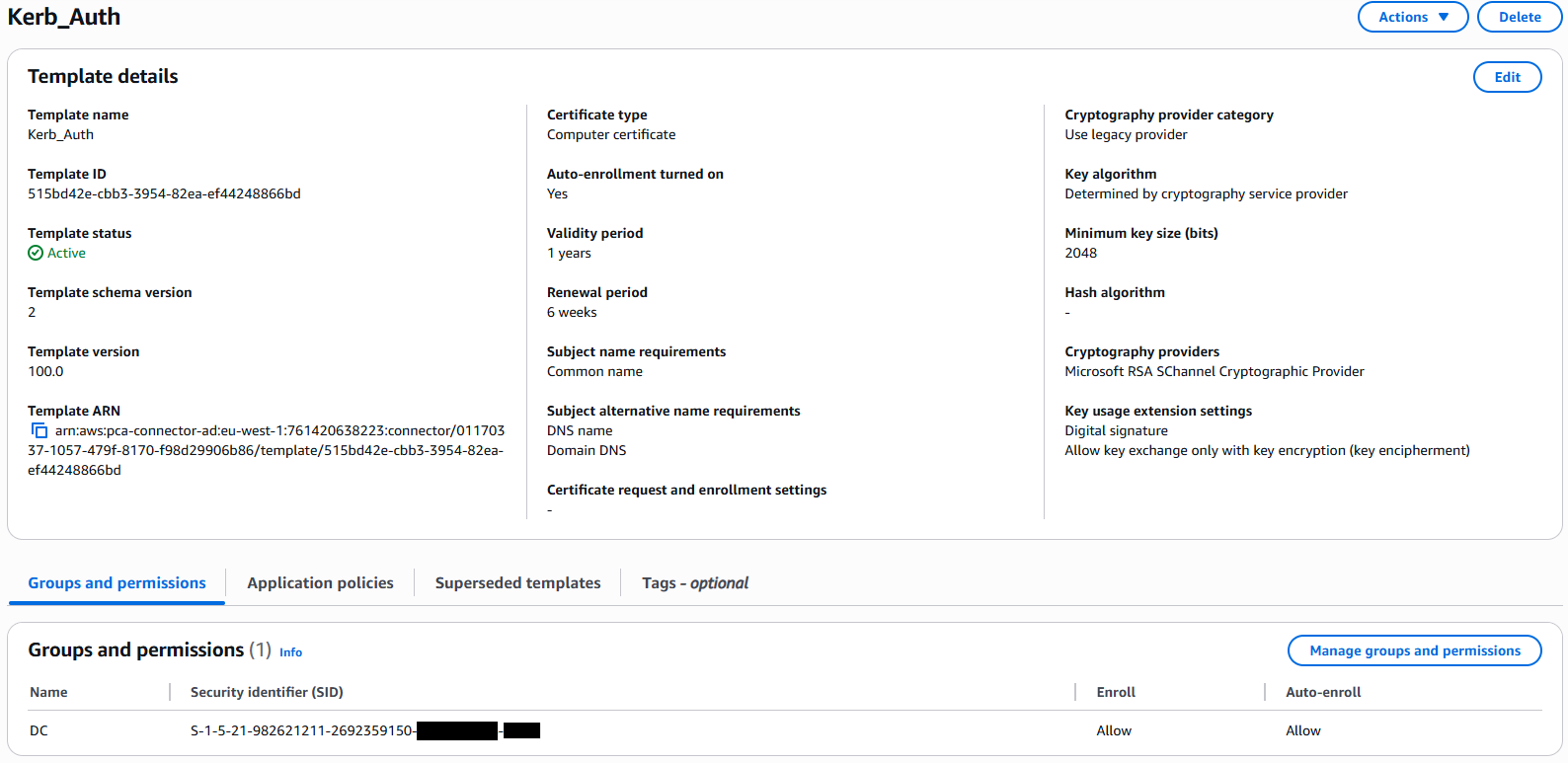

- 在"创建模板"页面的"模板创建方法"部分,选择"从预定义模板启动",然后从列表中选择 Kerberos 身份验证模板。

- 在证书设置部分中,确保证书类型为计算机,然后设置所需的有效期和续订期限。然后在"主题名称"下选择"通用名称"

- 将其余字段保留为默认字段

- 在群组和权限部分中,在安全标识符中添加域控制器的 SID 值使用任何你喜欢的名称作为显示值,并将注册和自动注册权限设置为"允许"。该模板将与图 4 中的模板类似。

图 4:Kerberos 身份验证证书模板的证书模板详细信息。

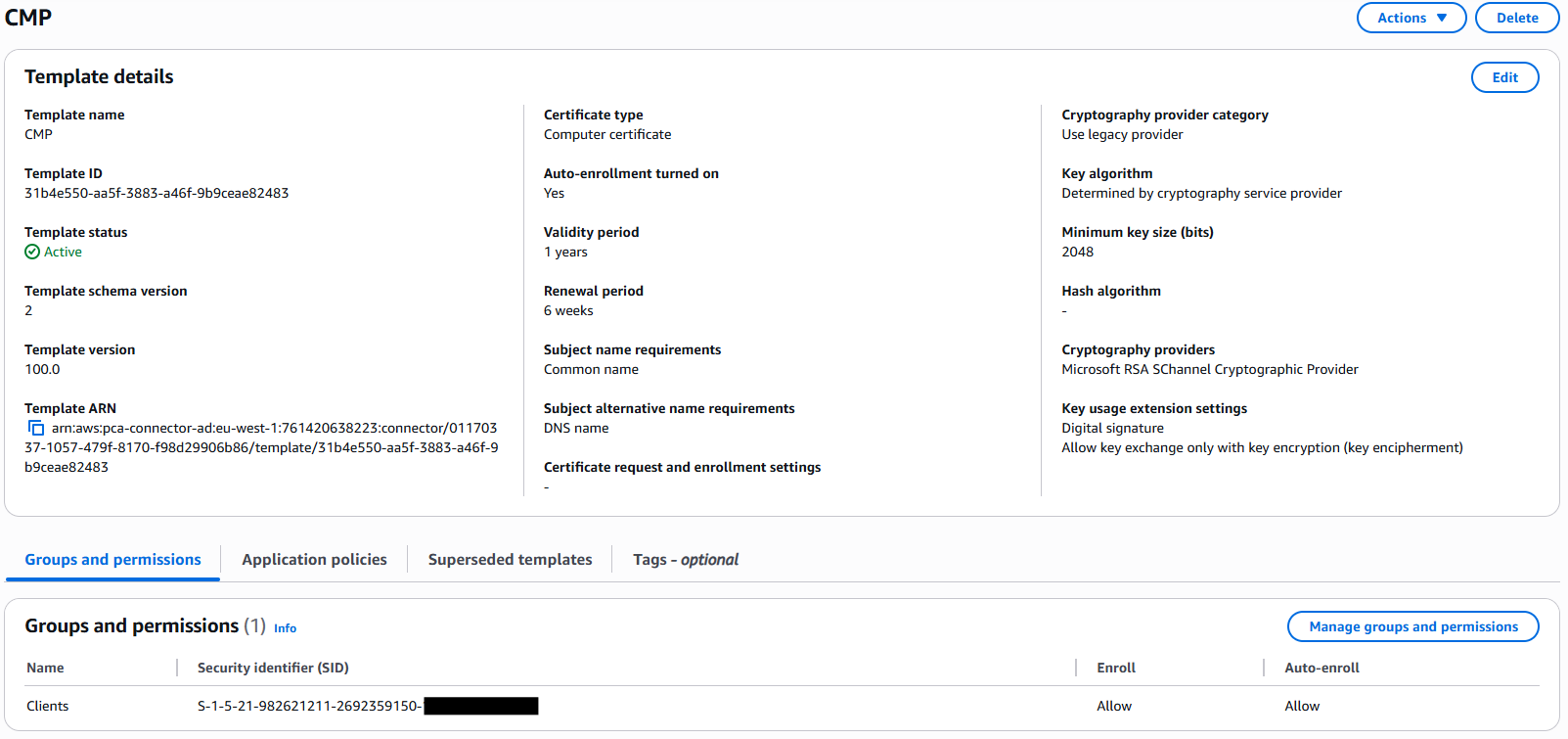

为客户端计算机配置证书模板

- 按照前面的域控制器步骤操作,但这次选择证书模板作为工作站身份验证。在"组和权限"部分下添加群组 SID 值,将"注册和自动注册"设置为"允许"。该模板将如图 5 所示。

图 5:工作站身份验证证书模板的证书模板详细信息。

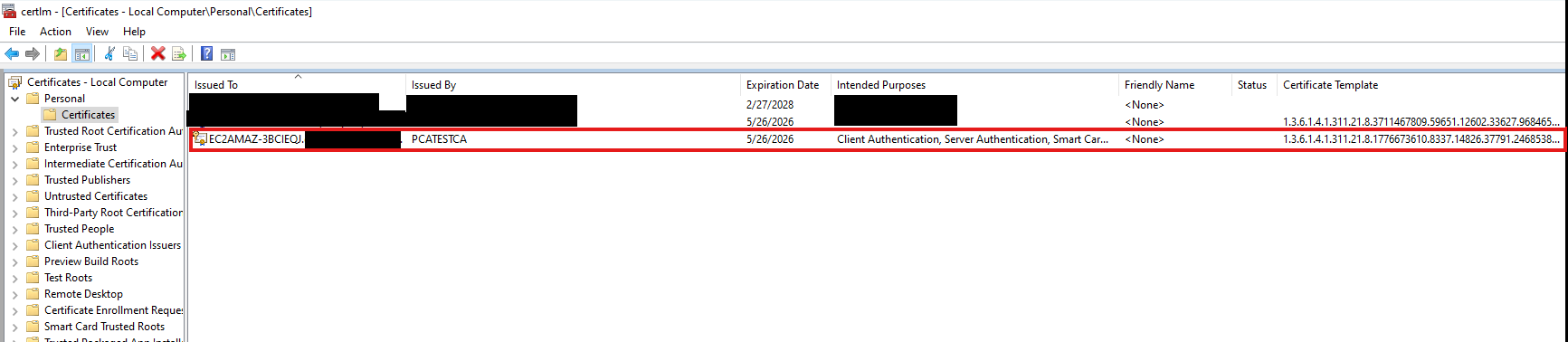

验证域控制器和加入域的计算机上的证书颁发

- 登录到域控制器,通过在命令窗口中执行 gpupdate /force 命令来更新证书自动注册的组策略。

- 选择"启动"并输入 msc,从 Microsoft 管理控制台 (MMC) 启动本地计算机证书。

- 展开个人商店并选择"证书"。您将在中间窗格中看到颁发给域控制器的证书,如图 6 所示。

图 6:通过 MMC 验证域控制器上的 Kerberos 身份验证证书注册。

注意:默认情况下,当客户端刷新策略缓存时(每八小时刷新一次),亚马逊云科技 Private CA 会将模板应用于您的策略。如果您在组策略更新后看不到证书注册,则以管理员身份在命令窗口中执行以下命令以刷新缓存以立即注册证书。

对于计算机注册政策

certutil -f -policyserver * -policycache delete

用于用户注册政策缓存

certutil -f -user -policyserver * -policycache delete

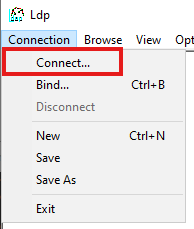

第 3 步:使用 LDP 工具测试 LDAPS 访问权限

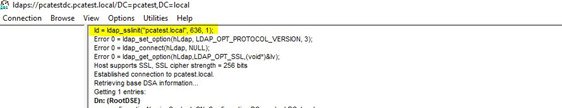

在此步骤中,您将使用 LDP 工具测试 LDAPS 与自管理的微软 AD 目录的连接。LDP 工具可在您安装 Active Directory 管理工具的 EC2 实例计算机上使用。在测试 LDAPS 连接之前,必须验证颁发给您的域控制器和客户端计算机的证书。要测试 LDAPS,您需要使用端口 636 连接到其中一个域控制器。

要测试 LDAPS 连接,请使用以下步骤。

- 以任何域用户身份登录到客户端计算机。

- 选择"开始"并输入 LDP.exe,启动 exe 工具。

- 在 LDP 工具中,打开连接菜单并选择连接...

图 7:LDP 工具,连接

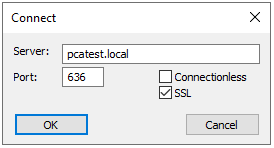

在"连接"窗口中,输入所需的信息。

- 对于服务器,输入您的域的 DNS 名称。在此示例中,域名为

pcatest.local。 - 对于"端口",输入

636。 - 选择 SSL。

- 选择"确定"通过 LDAPS 连接到该目录。

图 8:LDP 连接输入

- 将显示以下消息,确认您的 LDAPS 连接现已打开。

图 9:LDP 成功连接 LDAPS

第 4 步:监控和管理 Amazon ACM PCA

在此步骤中,您将使用 Amazon CloudTrail 等亚马逊云科技工具对 Amazon ACM 私有证书颁发机构 (ACM PCA) 实施监控和管理,以审计 API 活动。您还将管理 CA 生命周期状态、权限和撤销配置,以确保安全可靠的证书运营。

- 使用 Amazon CloudTrail 控制台页面审计 CA 活动,例如 issueCertificate API 操作,以帮助诊断证书注册问题。

- 亚马逊云科技 PCA 的其他故障排除步骤请参见我们的文档"使用 Amazon Private Certificate Authority 解决问题"。

- 要诊断和修复 Amazon Private Certificate Authority Connector 的 AD 问题,请按照适用于 Active Directory 的亚马逊云科技私有 CA 连接器问题进行故障排除中的

清理

通过这篇文章配置亚马逊云科技服务将创建产生成本的资源。优秀做法是删除不再使用的配置和资源,这样就不会产生意外费用。

为避免您在亚马逊云科技中创建的资源持续收费和维护,请按照以下步骤操作:

- 删除 PCA 连接器。

- 删除 PCA。

- 删除亚马逊云科技 AD 连接器。

- 删除为证书自动注册创建的 GPO。

结论

在这篇文章中,你学习了如何为你的微软 AD 目录启用 LDAPS。启用 LDAPS 有助于保护在 Windows 和 Linux 应用程序与微软 AD 之间通过不可信网络交换的 PII 和其他敏感信息。

通过将适用于 AD 的 Amazon ACM PCA Connector 集成到您的 Active Directory 环境中,您可以实现可扩展、经济实惠且可管理的 PKI 解决方案。与传统的、完全自管理的 AD CS 部署相比,这种方法简化了证书管理,同时提高了安全性和可靠性。

如果你想对 Active Directory PKI 进行现代化改造,适用于 AD 的 Amazon ACM PCA 连接器是一个强大而安全的替代方案。

立即开始设置 Amazon ACM PCA 并将其与您的 Active Directory 集成,以获得无缝的 PKI 体验!

其他资源

- Amazon Certificate Manager 私有 CA 文档

- 适用于 AD 的亚马逊云科技 Amazon ACM PCA 连接器设置指南

- https://aws.amazon.com/blogs/security/

与任何其他云提供商相比,亚马逊云科技的服务和这些服务中的功能要多得多,这使得将现有应用程序迁移到云端并构建几乎任何你能想象的东西都能更快、更轻松、更具成本效益。为你的 Microsoft 应用程序提供所需的基础架构,以推动你想要的业务成果。访问我们的亚马逊云科技上的 .NET 和亚马逊云科技数据库博客,获取有关微软工作负载的更多指导和选项。联系我们,立即开始您的迁移和现代化之旅。

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。