我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

在亚马逊 EC2 上启用微软 Defender 凭证卫士

这篇博客文章由 亚马逊云科技 首席解决方案架构师 Jason Nicholls 撰写。

在这篇文章中,我们向您展示如何在运行微软

微软 Windows 将身份验证令牌等凭证材料存储在

启用凭据保护后,LSA 被基于 Windows 虚拟化的安全性 (VBS) 隔离。VBS 是一套 Windows 安全机制,它们使用硬件虚拟化功能创建隔离的计算环境来存储用户凭据,称为隔离 LSA。操作系统的其余部分无法访问隔离的 LSA。

先决条件

启动您的实例

预配置为启用 UEFI 安全启动的 Windows

aws ec2 describe-images --image-ids ami-0123456789

为 AMI 启用 UEFI 安全启动和 NitroTPM 时,输出中会分别出现 “

tpmSupp

ort”: “

v2.0

” 和 “bootMode”: “

uefi

”,例如以下示例。

{

"Images": [

{

...

"BootMode": "uefi",

"TpmSupport": "v2.0"

}

]

}

在启动 AMI 之前,使用 d

aws ec2 describe-instance-types --instance-types [INSTANCE_TYPE] --region [REGION]

命令的输出应将

nitro

显示 为虚拟机管理程序,并将

uefi

列 为支持的启动模式。例如:

{

"InstanceTypes": [

{

...

"Hypervisor": "nitro",

...

"SupportedBootModes": [

"legacy-bios",

"uefi"

]

}

}

使用

演练:

使用亚马逊 EC2 启用证书保护启动亚马逊 EC

使用预配置的 Windows AMI 启动亚马逊 EC2 Windows 实例,该实例可在

您可以使用

命令 来启动可以支持证书保护的实例。您需要一个兼容的 AMI ID 来启动您的实例,该ID对于每个 亚马逊云科技 区域都是唯一的。您可以使用以下

在已启动的实例 上@@

现在您知道如何创建启用了 UEFI 安全启动支持的 AMI,让我们创建一个 Windows 实例并配置凭据防护。

可以使用

选项 1:通过 Windows 注册表启用凭据保护

使用启动

uef

i” 的 AMI 启动

-

选择 “

开始

” ,键入

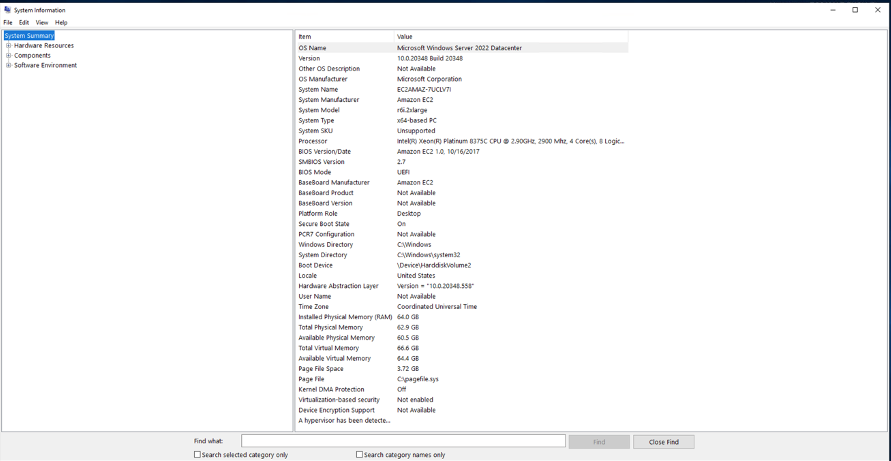

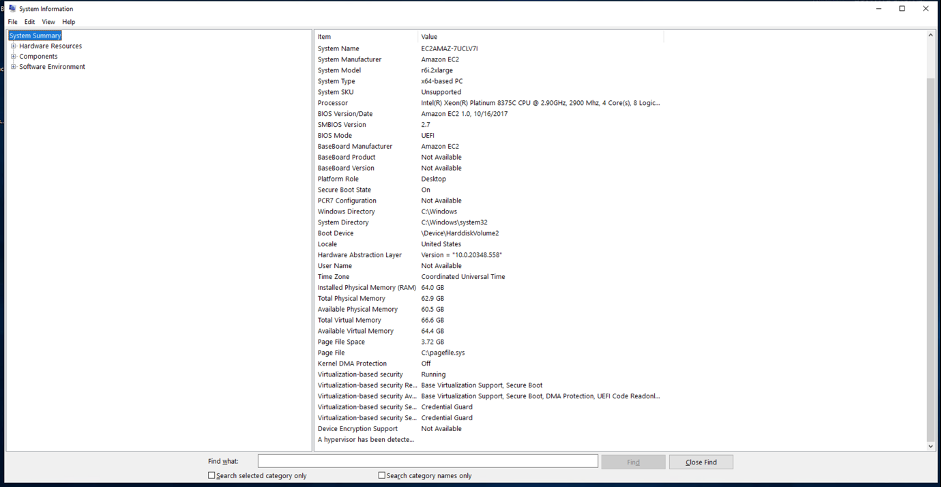

msinfo32.exe ,然后选择 “ 系统信息 ” 。 - 选择左侧 的 “ 系统摘要 ”。

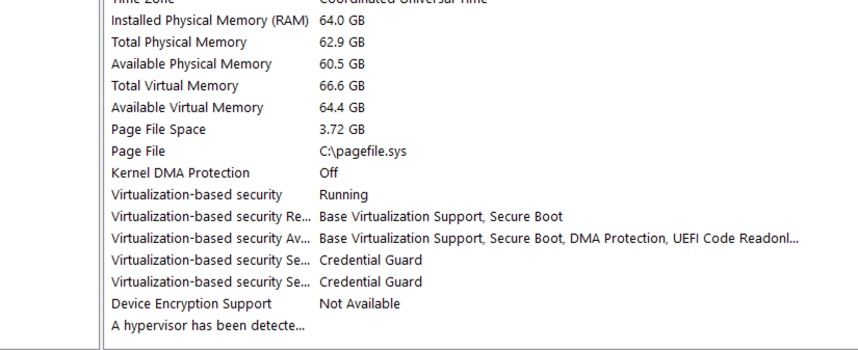

- 确认未 启用基于虚拟化的 安全性。

图 2 确认未启用 Credential Guard 的系统信息

4。选择 “

开始” 打开

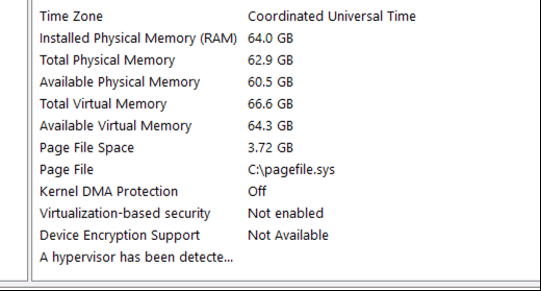

5。从 Windows 命令行管理程序运行以下命令,使用 Windows 注册表启用凭据防护:

REG ADD "HKLM\System\CurrentControlSet\Control\DeviceGuard" /v EnableVirtualizationBasedSecurity /t REG_DWORD /d 1 /f REG ADD "HKLM\System\CurrentControlSet\Control\DeviceGuard" /v RequirePlatformSecurityFeatures /t REG_DWORD /d 1 /f REG ADD "HKLM\System\CurrentControlSet\Control\LSA" /v LsaCfgFlags /t REG_DWORD /d 2 /f REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Capabilities\" /v "HyperVEnabled" /t REG_DWORD /d 1 /f

6。更改完成后,重启实例。

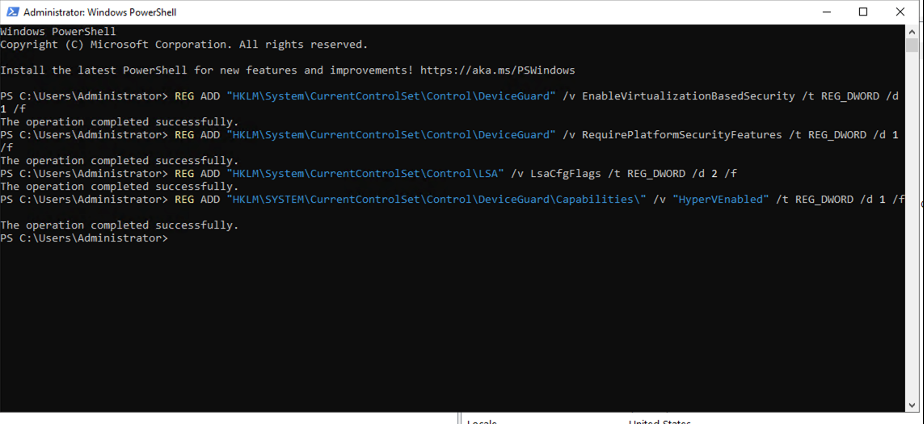

7。备份实例后,重新连接到该实例并选择 “

启动

” ,键入

msinfo32.exe

,然后选择 “

系统信息

”。

8。选择左侧 的 “ 系统摘要 ”。

9。 请注意, 基于虚拟化的 安全性 现已更改为 “ 正在运行 ” ,并且已启用 安全启动 和 凭 据防护。

选项 2:通过 DG 就绪工具启用凭证防护

选项 1 需要与您的 Windows 实例进行远程桌面会话。选项 2 通过 PowerShell 运行,可以按此处所述在

使用启动

uef

i” 的 AMI 启动

-

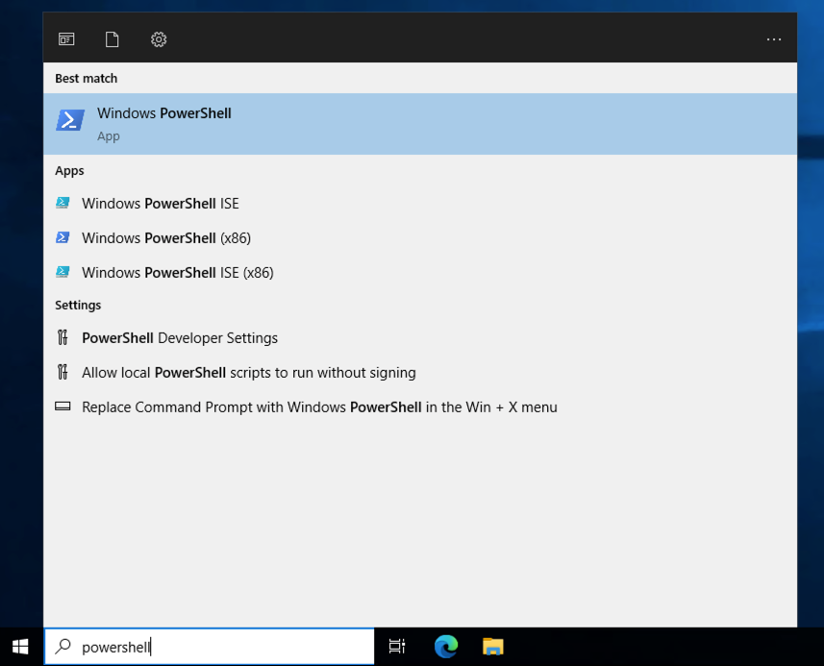

选择 “

开始

” ,键入

PowerShell ,然后单击 Windows Power Shell。

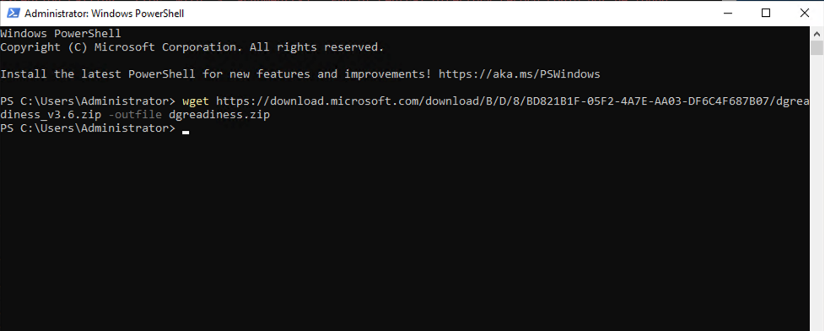

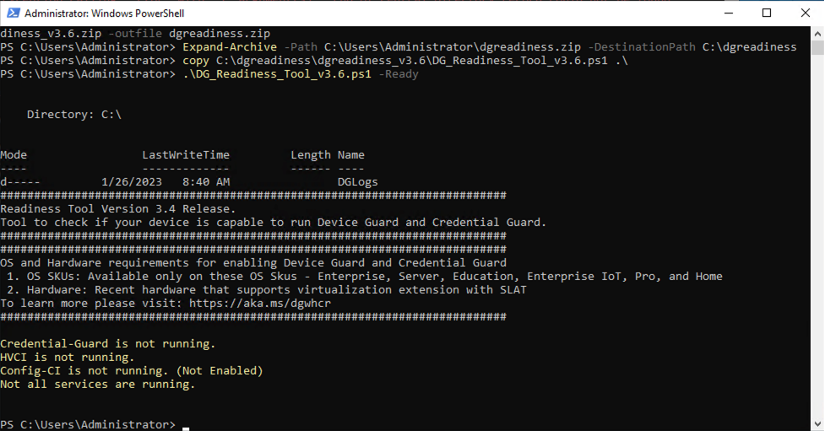

2。运行以下命令下载 DG 准备工具:

wgethttps://download.microsoft.com/download/B/D/8/BD821B1F-05F2-4A7E-AA03-DF6C4F687B07/dgreadiness_v3.6.zip -outfile dgreadiness.zip

-

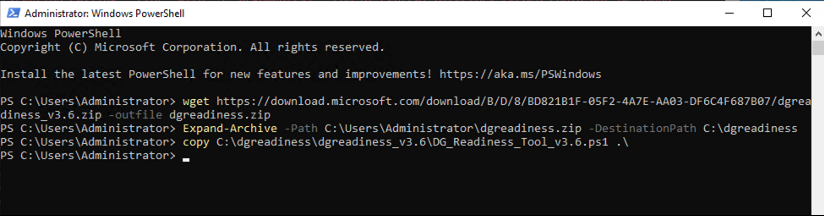

使用 PowerShell 中的 “

展开存档” 功能 解压缩下载的 zip 文件

Expand-Archive -Path C:\Users\Administrator\dgreadiness.zip -DestinationPath C:\dgreadiness

- 将 DG 准备工具移至当前文件夹

复制

C:\dgreadiness\dgreadiness_v3.6\ dg_readiness_Tool_v3.6.ps1。

\

- 运行带有-Ready 选项的 DG 就绪工具,确认证书保护已禁用,如下所示:

DG_Readiness_Tool_v3.6.ps1 -Ready

-

使用-Enable

-CG 选项启用凭据防护,如下所示:

DG_Readiness_Tool_v3.6.ps1 -Enable -CG

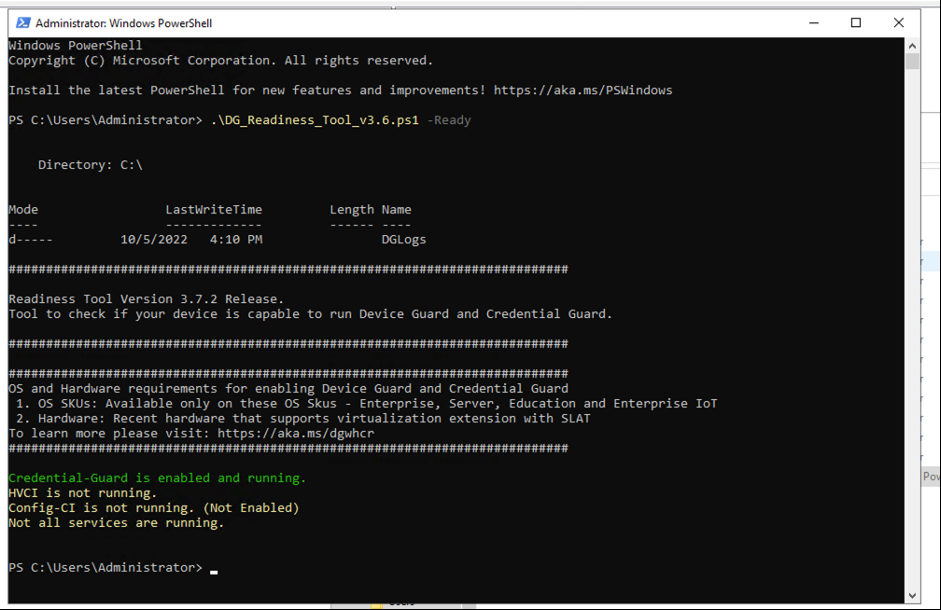

- 重启实例

- 重启后重新连接到实例,并通过运行以下命令确认 Credential Guard 现在正在运行:

DG_Readiness_Tool_v3.6.ps1 -Ready

结论

通过在亚马逊 EC2 Windows 实例上支持 Windows Defender Credential Guard,客户可以创建操作系统其他部分无法访问的隔离计算环境。凭据防护需要 UEFI 安全启动支持。凭证卫士可以利用 NitroTPM 来进一步保护证书。

要了解有关 Credential Guard 支持的更多信息,请访问

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。